هاست لاراول

لاراول (Laravel) یک چارچوب توسعه وب پیشرفته و محبوب بر پایه زبان برنامهنویسی PHP است. برای ایجاد سایت بر پایه لاراول نیاز به خرید هاست لاراول دارید که وان سرور این سرویس باکیفیت را با به روز ترین متدها از لوکیشن های مختلف برای شما فراهم کرده است.

خرید هاست لاراول

استفاده از هاست لاراول برای اجرای برنامهها و وبسایتهای توسعه داده شده با چارچوب لاراول (Laravel) دارای مزایای بسیاری است. در ادامه به برخی از مزایای هاست لاراول وان سرور اشاره میشود:

- پایداری و امنیت: هاست لاراول معمولاً برای اجرای برنامههای Laravel به روز و پایدار است. این به معنای این است که شما نگرانی کمتری در مورد امنیت و نگهداری سیستم دارید، زیرا به طور منظم به روزرسانیها و پشتیبانی امنیتی انجام میدهد.

- سرعت بالا: وان سرور برای هاست Laravel از جدید ترین تکنولوژیها (هارد SSD Nvme ، وب سرور LiteSpeed سیستم عامل کلودلینوکس) بهره میبرد که باعث افزایش سرعت بارگذاری صفحات و بهبود عملکرد وبسایتها میشود.

- پشتیبانی از دیتابیسها: Laravel از بانکهای اطلاعاتی متنوعی مانند MySQL، MariaDB، SQLite و ... پشتیبانی میکند. هاستهای Laravel وان سرور به شما اجازه میدهند این بانکهای اطلاعاتی را بسیار آسان نصب و مدیریت کنید.

- مدیریت فایلها و پشتیبانگیری: هاستهای Laravel ما ابزارهای مدیریت فایل و پشتیبانگیری را فراهم میکنند که به شما این امکان را میدهند تا به راحتی فایلها و دادههای خود را مدیریت کنید و نسخههای پشتیبان از وبسایت خود ایجاد کنید.

- ارائه SSL رایگان: امنیت ارتباطات بسیار مهم است. سرویس های ما امکان نصب و استفاده از گواهینامههای امنیتی SSL (HTTPS) را به صورت رایگان فراهم میکنند.

- مدیریت دامنهها: این سرویس به شما امکان افزودن و مدیریت دامنههای چندگانه را میدهند. این قابلیت به شما این امکان را میدهد تا چندین وبسایت یا برنامه را در یک هاست اداره کنید.

- پشتیبانی فنی: وان سرور پشتیبانی فنی قوی و 24/7 ارائه میدهد تا در مواقع اضطراری یا وقوع مشکلات بتوانید آن را به راحتی رفع کنید.

- قابلیت انتخاب نسخهPHP: لاراول به طور معمول با نسخههای مختلف PHP سازگار است. هاست Laravel به شما اجازه میدهند نسخه PHP مورد نظر خود را انتخاب کرده و تنظیم کنید.

- دسترسی ترمینال: دسترسی به ترمینال برای هاست Laravel به توسعهدهندگان این امکان را میدهد تا به صورت دقیقتر و مستقیمتر بر روی موارد مرتبط با توسعه و مدیریت پروژه خود کنترل داشته باشند.

استفاده از هاست Laravel میتواند به توسعهدهندگان و مدیران وب کمک کند تا پروژههای Laravel خود را به بهترین شکل اجرا و مدیریت کنند. این مزایا باعث میشوند که توسعه و مدیریت وبسایتها و برنامههای Laravel تا حد زیادی آسانتر و کارآمدتر باشد.

پلن های هاست لاراول

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

بک آپ گیری خودکار

با بک آپ گیری خودکار هاستینگ وان سرور، دیگر نگران بک آپ سایتتون نباشید، آرشیو های بک آپ به راحتی در کنترل پنلتان قابل دانلود و بازیابی میباشد

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

ترافیک نامحدود

ترافیک این نوع سرور از وان سرور به صورت نامحدود بوده و هیچ محدودیت ترافیک و پهنای باندی اعمال نشده.

وب سرور LiteSpeed

استفاده از وب سرور قدرتمند لایت اسپید (LiteSpeed) امکان پردازش سریعتر با امکانات بیشتر از جمله قابلیت کش لایت اسپید را برای شما فراهم میکند.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدثبت سفارشات هاست در وان سرور آنی است. به محض پرداخت مشخصات برای شما ایمیل خواهد شد.

بله! در صورتی که هاست شما با کنترل پنل cpanel بوده به صورت رایگان از سمت تیم وان سرور امکان انتقال وجود دارد. به این منظور از طریق پنل کاربری بخش ارسال تیکت پشتیبانی اقدام به ارسال تیکت کنید تا همکاران بررسی و انتقال هاستتون رو انجام بدن.

این هارد بیش از ۲۰ برابر سریعتر از هاردهای Sata3 و درعمل بیش از ۵برابر سریعتر از هاردهای SSD میباشد.به همین دلیل که ارتباط هاستینگ با هارد کاملا مستقیم است این حجم تبادلات در هارد NVMe بسیار بالاتر رفته که باعث کاهش شدید تاخیر زمانی پاسخ ( Load Avg ) شده.

ارتقا در هر زمان تاریخ سررسید با وجود منابع سخت افزاری مقدور است، تنزل سرویس نیز فقط در زمان تمدید سرویس میسر خواهد بود.

بله، این قابلیت در تمامی هاستهای وان سرور مقدور است. همچنین اگر نیاز به ssl اختصاصی داشتید هم از ( بخش فروش ssl سایت ) میتوانید سفارش ثبت کنید.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

myavayedel

“ از سرور مجازی انگلیس استفاده میکنم. کیفیت و قیمت همراه با پشتیبانی لحظه ای و پاسخگو بسیار با احترام و با حوصله پاسخگو هستن ”

امیر

“ وان سرور را اگر بخواهم در یک کلمه توصیف کنم " بی نظیر " ، هم سرویس خوب ، هم قیمت مناسب و از همه مهم تر پشتیبانی عالی که در کمترین زمان با روی خوش همیشه پاسخگو هستید ، من از شرکت های دیگه هم سرور مجازی دارم و یک سرویس با یک مشخصات و از یک دیتا سنتر هم از شما داشتم و هم از یک شرکت معتبر دیگه که سرویس شما با اختلاف زیاد برنده بود و وقتی تیکت بهشون میزدم و میگفتم هیچ پاسخ درستی هم نمیتونستند بدهند ، امیدوارم همیشه این روحیه و پشتکاری که دارید و نتیجه آن رضایت مشتریانی مثل من هست که با خیال راحت و افتخار به دیگران معرفی کردم و میکنم را حفظ کنید. ”

علیرضا

“ علاوه بر سرویس عالی و بی نطیر ، پشتیبانی فوق العاده و 24 تون بینظیره ”

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

نوید

“ از سرور مجازی انگلیس استفاده میکنم. راضی هستم تا امروز مشکلی با سرویس وان سرور نداشتم ”

کاظم

“ از سرور مجازی استفاده میکنم. نسبت به سرویس های سایر سرویس دهندگانی که تست کرده ام، از کیفیت مطلوبی برخوردار بوده و پشتیبانی نیز همیشه پاسخگوست. ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

تانل GRE

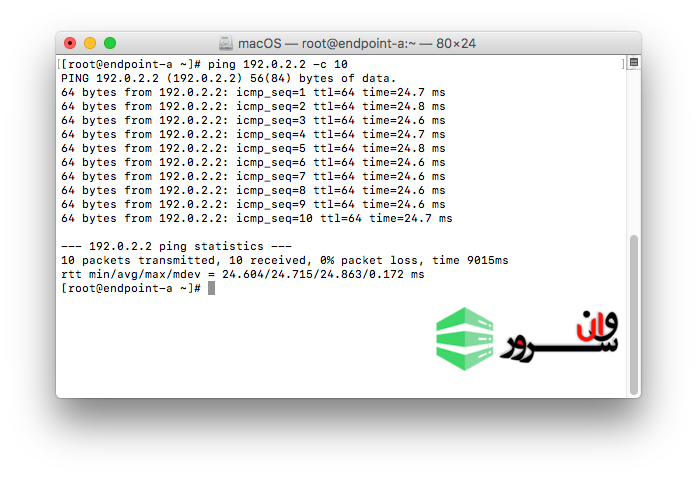

تانل GRE چیست و چه مزایایی دارد ؟GRE مخفف Generic Routing Encapsulation که به معنای "کپسوله سازی مسیریابی عمومی" است. که به دو سرور اجازه برقراری ارتباط را به صورت پرایوت (خصوصی) میدهد. در این آموزش به چگونگی برقرار کردن ارتباط v.p.n بین دو centos از طریق تانل GRE می پردازیم.تانل های GRE از آنجایی که به تمام ترافیک امکان عبور میدهد مفید است. این نوع V.P.N نسبتا آسان و امن است. ( فرض کنید که یک ارتباط مستقیم بین سرور A و B وجود دارد).به طور ساده میشود گفت : ایجاد یک تانل GRE امکان هدایت بسته ها با حداقل استفاده از منابع را فراهم می کند.نکنه : تانل های GRE باید بر روی دو نقطه ی انتهایی پیکر بندی شوند.تانل GRE چگونه کار می کند؟زمانی که ما یک تانل GRE را بر روی سرور خودمان ایجاد می کنیم سرور ما همانند یک روتر مجازی عمل می کند. بخاطر داشته باشید که هر دو طرف به آدرس IP پابلیک (عمومی) احتیاج دارند زیرا بسته ها از طریق چندین شبکه ارسال می شوند.آموزش کانفیگ تانل GREتمام آنچه شما نیاز دارید این است:دو سرور به همراه سیستم عامل CentOS 7ماژول بارگیری شده ip_greاگر ماژول GRE را در هر دو سرور بارگیری نکرده اید ، دستور زیر را انجام دهید:modprobe ip_greبه منظور درک بهتر آموزش ، نقطه پایانی اول و دوم به ترتیب با A و B مشخص می شوند.آدرس های IP که ما استفاده خواهیم کرد به شرح زیر است:نقطه پایانی A آی پی لوکال یا داخلی : 192.0.2.1آی پی پابلیک : 203.0.113.1نقطه پایانی Bآی پی لوکال یا داخلی : 192.0.2.2آی پی پابلیک : 203.0.113.2بخاطر داشته باشید که باید آدرسهای IP را اصلاح کنید (203.0.113.1 و 203.0.113.2 را با آدرسهای IP دو سرور مورد استفاده تغییر دهید).پیکر بندی نقطه پایانی Aبرای شروع ، باید به پوشه اسکریپت های شبکه برویم network-scripts) )cd /etc/sysconfig/network-scriptsحال با استفاده از ویرایشگر nano فایلی به نام ifcfg-tun0 را ایجاد میکنیم.nano ifcfg-tun0در فایل ایجاد شده متن زیر را وارد می کنیم:DEVICE=tun0BOOTPROTO=noneONBOOT=yes DEVICETYPE=tunnelTYPE=GREPEER_INNER_IPADDR=192.0.2.2PEER_OUTER_IPADDR=203.0.113.2MY_INNER_IPADDR=192.0.2.1سپس آن را ذخیره می کنیم .اینترفیس ( interface ) مورد نظر را بالا می آوریم :ifup tun0پس از اجرای دستور بالا ، می توانیم پیکربندی نقطه پایان دوم را شروع کنیم.پیکر بندی نقطه پایانی Bروند پیکربندی این نقطه پایانی مشابه مرحله اول است. برای شروع ، به پوشه اسکریپت های شبکه برویم network-scriptscd /etc/sysconfig/network-scriptsاکنون یک فایل جدید به نام ifcfg-tun0 ایجاد کنید:nano ifcfg-tun0 موارد زیر را درون فایل پیست می کنیم :DEVICE=tun0BOOTPROTO=noneONBOOT=yesTYPE=GREPEER_INNER_IPADDR=192.0.2.1PEER_OUTER_IPADDR=203.0.113.1MY_INNER_IPADDR=192.0.2.2خارج میشویم و ذخیره می کنیم.اکنون می توانیم رابط کاربری ( interface ) را بالا بیاوریم :ifup tun0آزمایش تانل ها :در نقطه پایانی A دستور زیر را وارد کنید :ping 192.0.2.2خروجی مشابه عکس زیر است :در نقطه پایانی B دستور زیر را وارد کنید :ping 192.0.2.1اگر هر دو انتها می توانند یکدیگر را با موفقیت پینگ کنند ، می توانید به قسمت آخر این مقاله بروید. در غیر این صورت ، ممکن است لازم باشد فایروال خود را غیرفعال کنید یا آن را پیکر بندی کنید :برای غیر فعال کردن فایروال از دستور زیر استفاده می کنیم :service firewalld stopبعضی از CentOS ها ممکن است بر رویشان فایروال IPtables نصب باشد که از دستور زیر استفاده می کنیم :service iptables stopنتیجه :شما با موفقیت یک تونل GRE بین دو سرور ایجاد کرده اید. در صورت تمایل به حذف تونل ها در آینده ، موارد زیر را در هر دو سرور انجام دهید:ifdown tun0rm -rf /etc/sysconfig/network-scripts/ifcfg-tun0service network restart

ادامه مطلب

هاست (Host) چیست؟

هاست (Host) یا هاستینگ به فضایی گفته میشود که در آن اطلاعات و فایلهای وبسایت شما بارگذاری میشود.در این مقاله شما را با انواع میزبانی وب آشنا خواهیم کرد، تا بتوانید در هنگام خرید هاست سرویس مورد نظر خود را بهتر انتخاب کنید.خدمات هاست به یک حساب کاربری با مشخصات و حجم فضای دیسک مشخص در یک سرور امن و مطمئن روی شبکه اینترنت در مراکز داده در دنیا گفته میشود که میتوان در این حساب کاربری سرویس های مختلفی از میزبانی وبسایت تا ایمیل و … دریافت کرد.برای حضور در فضای مجازی وب علاوه بر طراحی سایت نیاز به خرید سرویس هاست از شرکت های میزبان دارید. هاست وبسایت روی سرور ها در مراکز داده یا دیتاسنتر ها نگهداری میشود. عمده سرورها از دو سیستم عامل لینوکس و ویندوز استفاده میکنند.هاست لینوکس معمولا از زبانهای برنامه نویسی PHP و هاست ویندوز از زبانهای برنامه نویسی ASP پشتیبانی میکند. سرور لینوکس مبتنی بر سیستم عامل رایگان لینوکس است. این سرویس از امنیت بالاتری برخوردار است. لذا اکثر سایت های بزرگ و مهم وب برای خدمات هاستینگ خود از سرور لینوکس استفاده میکنند.در ادامه انواع خدمات هاست را برایتان توضیح میدهیم.دسته بندی انواع هاستینگ:1. میزبانی وب اشتراکی (Shared Web Hosting)این نوع میزبانی وب از جمله اقتصادی ترین نوع روش های وب هاستینگ است. در این روش چندین وب سایت روی یک سرور مستقر هستند که تعداد آنها ممکن است به هزاران وب سایت برسد. گفتنی است این روش به میزبانی مجازی یا میزبانی مشتق شده نیز شناخته شده است. بیشترین وب سایتها در اینترنت از این سرویس استفاده میکنند. این سرویس میتواند مدیریت شده یا مدیریت نشده باشد که سرویس مدیریت شده آن پشتیبانی بهتری ارائه می دهد.2. نمایندگی میزبانی وب (Reseller Web Hosting)در این روش میزان مشخصی از هارد دیسک و پهنای باند سرور میزبان وبی که وب سایت شما روی آن قرار دارد از طرف شخصی به شما تخصیص داده میشود. در حقیقت شما میتوانید خود منابع تخصیص داده شده را به صورت خورد به طور رایگان یا در قبال دریافت هزینه به شخص سومی واگذار کنید.3. میزبانی وب رایگان (Free Web Hosting) این نوع میزبانی به صورت رایگان به منظور جنبه های تبلیغاتی ارائه میشود که این روش بیشتر مناسب افراد مبتدی یا افرادی است که پول کافی برای خرید یک حساب هاست اشتراکی وب ندارند. البته این روش با محدودیت های بسیاری در زمینه نرم افزار، پهنای باند، فضای دیسک و … همراه است.4. میزبانی وب ابری (Cloud Web Hosting) در این روش که با گذشت زمان از محبوب ترین روش ها به شمار میرود وب سایت مشتری همیشه در اوج است. این میزبانی جدولی نیز معروف است. در روش هاست ابری همواره چندین سرور در حال کار کردن هستند که همواره حداقل یک سرور برای تحمل بار در دسترس است. به طور مثال زمانی که مشتری به قدرت محاسباتی بیشتری نیاز دارد می تواند فورا آن را از ابر بگیرد البته بعد از پایان یافتن کار منابع اشغال شده آزاد میگردد.5. میزبانی خوشه ای (Cluster Web Hosting)این روش شباهت زیادی با روش ابری دارد. به این منظور که به دلیل استفاده از سرورهای به اصطلاح خوشه ای از کار افتادگی وب سایت هیچگاه رخ نمیدهد، چون در زمان از کار افتادگی یکی از سرورها سرور دیگر به کار افتاده و ترافیک به سمت آن سرور روانه میشود.این روش از سرویس هاست، امکاناتی مانند کنترل امنیت، توازن بار و منابع داده ای حیاتی سایت با بهرهوری و افزونگی بالاتری را در اختیار مشتری قرار میدهد. آیا میدانید یکی از مهمترین عوامل برای انتخاب هاست امنیت آن است؟سرویس های هاستینگ وان سرور با بهره گیری از قوی ترین فایروال ها امنیت هاست شما را تضمین خواهد کرد.همین حالا جهت خریدن هاست با کیفیت کلیک کنید

ادامه مطلب

آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntu

آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntuتمامی سرویس هایی که در اینترنت هستند در معرض خطر حملات بدافزارها هستند. به عنوان مثال ، اگر شما در حال اجرای یک سرویس در یک شبکه عمومی هستید ، مهاجمان می توانند با استفاده از brute-force برای ورود به اکانت شما تلاش کنند. در این مقاله آموزش نصب و کانفیگ Fail2ban در اوبونتو Ubuntu 20.04 شرح داده شده است.Fail2ban ابزاری است که با مانیتورینگ گزارش های سرویس ها برای فعالیتهای مخرب ، به محافظت از دستگاه لینوکس در برابر حملات brute-force و سایر حملات خودکار کمک می کند. تمام ورودی های مطابق با الگوها شمرده می شوند ، و هنگامی که تعداد آنها به یک آستانه از پیش تعریف شده خاص می رسد ، Fail2ban آی پی متخلف را با استفاده از فایروال سیستم برای مدت زمانی خاص بلاک می کند . با پایان دوره بلاک، آدرس IP از لیست بلاک ها حذف می شود.نصب Fail2ban در اوبونتو 20.04 Ubuntuبسته Fail2ban در مخازن پیش فرض اوبونتو 20.04 گنجانده شده است. برای نصب آن ، دستور زیر را به عنوان root یا کاربر دارای امتیازات sudo وارد کنید :sudo apt updatesudo apt install fail2banپس از اتمام نصب ، سرویس Fail2ban بطور خودکار شروع می شود. می توانید با بررسی وضعیت سرویس ، آن را تأیید کنید:sudo systemctl status fail2banخروجی به شرح زیر خواهد بود:● fail2ban.service - Fail2Ban Service Loaded: loaded (/lib/systemd/system/fail2ban.service; enabled; vendor preset: enabled) Active: active (running) since Wed 2020-08-19 06:16:29 UTC; 27s ago Docs: man:fail2ban(1) Main PID: 1251 (f2b/server) Tasks: 5 (limit: 1079) Memory: 13.8M CGroup: /system.slice/fail2ban.service └─1251 /usr/bin/python3 /usr/bin/fail2ban-server -xf startدر این مرحله ، باید Fail2Ban را روی سرور Ubuntu اجرا شده باشد.کانفیگ Fail2ban در اوبونتو 20.04 Ubuntuنصب پیش فرض Fail2ban همراه با دو پرونده پیکربندی ، /etc/fail2ban/jail.confو /etc/fail2ban/jail.d/defaults-debian.conf است که توصیه نمی شود این فایل ها را تغییر دهید زیرا ممکن است هنگام به روزرسانی بسته، آنرا رونویسی کند.Fail2ban پرونده های پیکربندی را به ترتیب زیر می خواند. هر فایل .local تنظیمات را از فایل.confعبور میدهد:/etc/fail2ban/jail.conf/etc/fail2ban/jail.d/*.conf/etc/fail2ban/jail.local/etc/fail2ban/jail.d/*.localبرای بسیاری از کاربران، ساده ترین راه برای کانفیگ Fail2ban ، کپی کردن jail.confبه jail.localو تغییر فایل.localاست. کاربران پیشرفته تر می توانند یک فایل .local را از ابتدا بسازند. این فایل .localشامل کلیه تنظیمات مربوط به فایل .confمربوطه نیست ، فقط مواردی که می خواهید رد کنید.یک فایل .localپیکربندی از jail.confپرونده پیش فرض ایجاد کنید:sudo cp /etc/fail2ban/jail.{conf,local}برای شروع کانفیگ Fail2ban ، فایل jail.local را با ویرایشگر متن خود باز کنید :sudo cp /etc/fail2ban/jail.localاین پرونده شامل کامنت هایی است که می گوید هر گزینه پیکربندی چیست. در این مثال تنظیمات اساسی را تغییر خواهیم داد.لیست سفید IP هاآدرس های IP ، محدوده های IP یا هاست هایی که می خواهید از بلاک شدن آنها جلوگیری شود، می توانند به لیستignoreip اضافه شوند. در اینجا باید آدرس IP محلی رایانه شخصی و سایر دستگاههای مورد نظر خود را در لیست سفید اضافه کنید.خط را از ابتدا با ignoreip شروع کنید و آدرسهای IP خود را که با فاصله جدا شده اند ، اضافه کنید:nano /etc/fail2ban/jail.localignoreip = 127.0.0.1/8 ::1 123.123.123.123 192.168.1.0/24تنظیمات Banمقادیر bantime، findtimeو maxretryگزینه های زمان ممنوعیت و شرایط ممنوعیت را تعریف می کند.bantimeمدت زمانی است که IP ممنوع است. وقتی هیچ پسوند تنظیم نشده باشد ، چند ثانیه پیش فرض آن است. به طور پیش فرض ، bantimeمقدار 10 دقیقه تنظیم می شود. به طور کلی ، اکثر کاربران می خواهند زمان ممنوعیت طولانی تر را تعیین کنند. مقدار را به دلخواه تغییر دهید:nano /etc/fail2ban/jail.localbantime = 1dبرای ممنوعیت دائم IP از یک شماره منفی استفاده کنید.findtimeمدت زمان بین تعداد تلاش های مهاجم قبل از تعیین ممنوعیت است. به عنوان مثال ، اگر Fail2ban قرار است IP را پس از پنج حمله کردن ممنوع کند، این حمله ها باید در طول مدت findtime رخ دهند .findtime = 10mmaxretryتعداد حمله ها قبل از ممنوعیت IP است. مقدار پیش فرض روی پنج تنظیم شده است که باید برای اکثر کاربران خوب باشد.maxretry = 5اعلان های ایمیلدر صورت ممنوعیت IP ها ، Fail2ban می تواند هشدارهای ایمیل ارسال کند. برای دریافت ایمیل باید SMTP را روی سرور خود نصب کرده و عملکرد پیش فرض را که فقط IP را ممنوع می کند به %(action_mw)s، تغییر دهید ، همانطور که در زیر آورده شده است.nano /etc/fail2ban/jail.localaction = %(action_mw)s%(action_mw)s آی پی های متخلف را بلاک کرده و با یک گزارش whois ایمیلی ارسال می کند. اگر می خواهید لاگ های مربوطه را در ایمیل وارد کنید ، آن را اینگونه تنظیم کنید %(action_mwl)s.همچنین می توانید آدرس های ایمیل و ارسال و دریافت را تنظیم کنید:nano /etc/fail2ban/jail.localdestemail = admin@linuxize.comsender = root@linuxize.comFail2ban JailsFail2ban از مفهوم زندان (Jails) استفاده می کند. به طور پیش فرض فقط ssh Jail فعال می شود. برای فعال کردن Jails باید enabled = trueبعد از عنوان Jails اضافه کنید . مثال زیر نحوه فعال سازی زندان proftpd را نشان می دهد:nano /etc/fail2ban/jail.local[proftpd]port = ftp,ftp-data,ftps,ftps-datalogpath = %(proftpd_log)sbackend = %(proftpd_backend)sتنظیماتی که در بخش قبلی در مورد آنها صحبت کردیم ، می تواند در هر Jail تنظیم شود. به عنوان مثال:/etc/fail2ban/jail.local[sshd]enabled = truemaxretry = 3findtime = 1dbantime = 4wignoreip = 127.0.0.1/8 23.34.45.56فیلترها در دایرکتوری /etc/fail2ban/filter.dقرار دارند و در پرونده ای با همین نام در jail ذخیره می شوند.هر بار که یک پرونده پیکربندی را ویرایش می کنید ، باید سرویس Fail2ban را مجدداً راه اندازی کنید تا تغییرات به مرحله اجرا در بیایند:sudo systemctl restart fail2banFail2ban کلاینتFail2ban با یک ابزار خط فرمان به نام fail2ban-clientشما ارسال می شود که می توانید از آنها برای تعامل با سرویس Fail2ban استفاده کنید.برای مشاهده همه گزینه های موجود ، این فرمان را با -hفراخوانی میکنیم:fail2ban-client -hاز این ابزار می توان برای ممنوعیت / غیرفعال کردن آدرس های IP ، تغییر تنظیمات ، راه اندازی مجدد سرویس و موارد دیگر استفاده کرد. در اینجا چند مثال آورده شده است:وضعیت Jail را بررسی کنید:sudo fail2ban-client status sshdآنبلاک کردن آی پی:sudo fail2ban-client set sshd unbanip 23.34.45.56بلاک کردن آی پی:sudo fail2ban-client set sshd banip 23.34.45.56نتیجه گیریدر این آموزش نصب و کانفیگ Fail2ban در اوبونتو 20.04 Ubuntu را به شما آموزش دادیم. برای اطلاعات بیشتر در مورد این موضوع ، به اسناد Fail2ban مراجعه کنید .

ادامه مطلب