سرور مجازی از 45 کشور

وان سرور از پــنـج قاره دنیا براتون سرور داره !!ارائه سرور لینوکسی از کشورهای مختلف دنیا، از جمله: ترکیه، دبی، سنگاپور، ژاپن، دانمارک، سوئیس، کانادا، آمریکا و ... مناسب برای عبور از تحریم ها، تریدر ها، دولوپرهای گوگل، سایتهای بانکی و .. با کانفیگهای متنوع.

ویژگی های این سرورهای مجازی:

این سرور های مجازی مجهز به هارد SSD هستند، که باعث افزایش کیفیت، سرعت و کارایی سرور های مجازی می شود . سرورهای مجازی دارای پلن های متنوعی هستند که شما میتوانید براساس نیاز خود آن را انتخاب کنید. سرورهای ما ایده آل برای میزبانی از سرورهای وب، پایگاه های داده و استفاده به عنوان سرور مجازی بایننس و ترید هستند که میتوانید از آن به عنوان آی پی ثابت برای بایننس و دیگر صرافی ها استفاده کنید. به راحتی میتوانید از 43 کشور مختلف، از کشور مورد نظر خود سرور مجازی سفارش دهید; همه سرورها به پورت 1Gbps متصل هستند.

در این سرورها فقط امکان نصب برخی از توابع پر طرفدار لینوکس قابل نصب میباشد که در حین سفارش امکان انتخاب سیستم عامل مورد نظر میسر است.

کشورهای موجود

پلن های سرور مجازی

| مشخصات | A1 | A2 | A3 | A4 |

|---|---|---|---|---|

| CPU/پردازنده | 1vCore | 1vCore | 2vCore | 2vCore |

| RAM/حافظه | 768M | 1024M | 2048M | 4096M |

| HDD/هارد دیسک | 20G | 30G | 40G | 20G |

| نوع هارد دیسک | SSD | SSD | SSD | SSD |

| نوع مجازی ساز | KVM | KVM | KVM | KVM |

| Port/پورت | 1Gbps | 1Gbps | 1Gbps | 1Gbps |

| BW/ترافیک | 750GB/M | 1.5TB/M | 2TB/M | 2.5TB/M |

| DC/دیتاسنتر | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور | قابل سفارش از 43 کشور |

| OS/سیستم عامل | Linux | Linux | Linux | Linux |

| زمان تحویل | 1-24 hours | 1-24 hours | 1-24 hours | 1-24 hours |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | ||||

| ماهیانه/تومان | 414,000 | 643,770 | 968,760 | 1,184,040 |

| سفارش | سفارش | سفارش | سفارش |

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

سیستم عامل لینوکس

این نوع سرورها به دلیل دیتاسنتری بودن، فقط به نصب سیستم عامل های لینوکس محدود هستند. امکان نصب اکثریت توابع پر مخاطب لینوکس در این سرور محیاست.

ارائه IPv4

هر سرور مجازی دارای یک آی پی اختصاصی از نوع IPv4 از همین کشور میباشد که تا زمان لغو سفارش در اختیار شماست.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله؛ این سرورها کنترل پنل مدیریتی دارن که میتوانید برخی از توابع لینوکس را بدون نیاز به درخواست پشتیبانی نصب کنید.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . در این خصوص میتوانید از طریق تیکت درخواست ارتقاتون رو به پشتیبانی ارسال کنید.

به دلیل دیتاسنتری بودن سرورها قابلیت ارتقای ترافیک نیست، تنها راه افزایش ترافیک ارتقای سرویس به پلن بالاتر میباشد. توجه داشته باشید که ترافیک سرور ها در بازه زمانی 30 روزه به صورت خودکار 0 میشود.

به دلیل دیتاسنتری بودن سرورها امکان ارتقای بخشی منابع ممکن نیست! در صورت ارتقا میتوانید پلن سرورتون رو به پلن بالاتر ارتقا بدهید. امکان تغییر آی پی هم میسر نیست.

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

مهدی

“ از سرور مجازی استفاده میکنم. تنوع سیستم عامل ها خوب هستند ”

مهرداد

“ در یک کلام عالی مخصوصا پشتیبانی ”

صابر

“ از سرور مجازی آلمان استفاده میکنم. سرعت مناسب و سهولت در راه اندازی. ”

Alireza

“ تا به اینجا کاملا راضی هستم از کیفیت منطقی سرویسهایی که دریافت کردم ، از خدمات پشتیبانی حرفهای و سریع ”

میلاد

“ از سرور مجازی استفاده میکردم. پشتیبانی قوی، سرویس مطلوب، تا الان 3 تا هم مشتری آوردم، خودم چون دیگه احتیاجی نداشتم تا الان مجبور به ترکش شدم ”

حامد

“ از سرور مجازی گرین استفاده میکنم. نسبت به قیمتش خوبه ولی با این وضعی که اینترنت ایران رو خراب کردن بخاطر فیلترینگ، کارایی وی پی اس خیلی پایین اومده ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

دستورات Nmap

دستورات NmapNmap مخفف عبارت Network Mapper است . یک اسکنر رایگان و open source است که توسط Gordon lyon یا Fyodor vaskovich ساخته شده است .در مقاله های قبل درمورد اینکه Nmap چیست و چه قابلیت هایی دارد و همچنین آموزش نصب Nmap توضیحاتی خدمت عزیزان داده شد. در این مقاله دستورات Nmap را بررسی خواهیم کرد.اسکن IP یا هاست با Nmapساده ترین و ابتدایی ترین روش اسکن IP با Nmap به صورت زیر است:nmap 1.1.1.1همانطور که در زیر میبینید . حالا اگر ما بخواهیم اسم هاست رو اسکن کنیم . به سادگی اسم "هاست" را با "IP" عوض می کنیم .nmap google.comیاnamp siraei.irاین نوع اسکن های بیسیک یا پایه ای و اساسی در اولین مراحل هنگام شروع کار با Nmap مناسب هستند .اسکن کردن پورت های خاص یا اسکن کردن تمامی رنج پورت روی یک سرور محلی ( لوکال) یا سرور از راه دوردر مثال زیر ما تمامی 65535 پورت برای لوکال هاست خودمان را اسکن میکنیم:nmap -p 1-65535 localhostNmap قادر به اسکن تمامی پورت های "امکانپذیر" است . اما همچنین ما می توانیم پورت های خاصی را اسکن کنیم . که نتایج را سریعتر گزارش خواهد کرد .مثلا به مثال زیر توجه کنید :nmap -p 80,443 8.8.8.8اسکن IP آدرس های متعددخب ما میخواهیم اسکن کردن چند IP آدرس را امتحان کنیم .برای اینکار به نحو زیر عمل می کنیم :nmap 1.1.1.1 8.8.8.8همچنین ما می توانیم چند IP آدرس متوالی ( پیاپی ) را اسکن کنیم :nmap -p 1.1.1.1,2,3,4این دستور IP آدرس های مورد نظر زیر را اسکن می کند :1.1.1.1 , 1.1.1.2 , 1.1.1.3 , 1.1.1.4اسکن یک رنج IPهمچنین ما می توانیم از Nmap برای اسکن کردن کل یک رنج IP استفاده کنیم . برای مثال :nmap -p 8.8.8.0/28دستور بالا 14 تا از IP های متوالی را از 8.8.8.1 تا 8.8.8.14 اسکن می کند .این مثال می تواند جایگزین ساده از این رنج باشد :nmap 8.8.8.1-14همچنین ما می توانیم از کارکتر های اختصاصی برای اسکن کردن کل کلای C رنج IP استفاده کنیم .برای مثال :nmap 8.8.8.*این دستور بالا 256 آیپی آدرس را از 8.8.8.1 تا 8.8.8.256 را اسکن می کند .هرموقع ما نیاز داشته باشیم که در اسکن کردن یک یا چند IP را از یک رنج IP آدرس حذف کنیم، میتوانیم از گزینه " –exclude " استفاده کنیم. همانطور که در زیر میبینید :nmap -p 8.8.8.* --exclude 8.8.8.1اسکن کردن پورت های محبوببا استفاده از پارامتر "—topports" ودر امتداد آن با آوردن یک عدد خاص ما می توانیم X (چند) پورت متداول هاست را اسکن کنیم . همانطور که در زیر میبینید :nmap --top-ports 20 192.168.1.106با جایگزین کردن "20" با عدد دلخواه . نتایج زیر به دست می آید :اسکن هاست ها و IP آدرس ها از طریق خواندن یک فایل متنیدر این مورد Nmap می تواند مفید واقع شود تا یک فایل متنی که حاوی هاست ها و IP آدرس ها است را بخواند .خب ما فرض میکنیم یک فایل متنی به نام list.txt که حاوی خط های زیر است را ایجاد کرده ایم :192.168.1.106cloudflare.commicrosoft.comsiraei.irپارامتر "iL list.txt" به ما امکان خواندن فایل و اسکن کردن این هاست ها را می دهد :nmap -iL list.txtذخیره کردن نتایج اسکن Nmap در یک فایلاز سوی دیگر . در مثال زیر ما قادر به دیدن نتایج نیستیم . اما نتایج را درون یک فایل تکست ( text) اکسپورت یا ذخیره می کنیم :nmap –oN output.txt yahoo.comNmap قادر است تا خروجی را به صورت XML به خوبی اکسپورت کند . به مثال زیر توجه کنید :nmap –oX output.xml yahoo.com غیر فعال کردن DNS Name Resolution (تفکیک پذیری DNS) اگر ما نیاز داشته باشیم کمی سرعت اسکن کردن مان را بالا ببریم . میتوتنیم انتخاب کنیم که DNS Name Resolution را برای تمامی اسکن ها غیر فعال کنیم . فقط با اضافه کردن پارامتر "-n" .تفاوت را با DNS Name Resolution عادی را زمانی که فعال است مشاهده کنید :اسکن به همراه تشخیص سیستم عامل و سرویس با اجرا سریعاستفاده از پارامتر –A" قادر می سازد تا ما تشخیص سیستم عامل و سرویس را انجام بدهیم ( اجرا کنیم ) و همزمان با ترکیب آن با "-T4" برای اجرای سریعتر . به مثال زیر توجه کنید :nmap –A –T4 cloudflare.comبرای این مثال ما خروجی زیر را میبینیم :تشخیص نسخه های سرویساین کار با استفاده از پارامتر های -sV قابل انجام است :Nmap –sV localhostهمانطور که مشاهده می کنید :اسکن کردن با استفاده از پروتوکل های TCP و UDPیکی از حقایقی که بیشتر در مورد Nmap دوست داریم این است که این نرم افزار با هر دو پروتوکل های TCP و UDP کار می کند . ما همچنین می توانیم مزیت های خوبی توسط اسکن کردن سرویس های UDP بیس بگیریم . حالا با هم چند مثال از این موضوع را ببینیم :اسکن کردن TCPNmap –sT 192.168.1.1اسکن UDP با استفاده از پارامتر "-sU"Nmap –sU localhostتشخیص ( کشف/ردیابی) با استفاده از Nmapیکی از بزرگترین ویژگی های Nmap که مدیران شبکه و سیستم ها کمتر در باره آن اطلاع دارند . چیزی است به نام " موتور اسکریپت Nmap " ((معروف به NSE )). این موتور اسکریپت به کاربران این امکان را می دهد که از مجموعه ای از اسکرسپت های از پیش تعیین شده استفاده کنند . یا خودشان با استفاده از زبان برنامه نویسی "Lua" آن را بنویسند .استفاده از NSE به منظور خودکار سازی سیستم و اسکن آسیب پذیری بسیار مهم است . برای مثال . اگر می خواهیم تست آسیب پذیری کامل را در برابر هدف یا تارگت خودمان اجرا کنیم . می توانیم از این پارامتر ها استفاده کنیم :nmap –Pn –script vuLn 192.168.1.105 مثال خروجی :همانطور که مشاهده می کنیم . در این آزمایش (تست) آسیب پذیری ما توانستیم یک CVE را تشخیص بدهیم .راه اندازی DOS توسط Nmapبه نظر میرسد ویژگی های Nmap تمام نشدنی است . و به لطف NSE حتی به ما امکان می دهد تا حملات DOS را علیه شبکه خودمان آزمایش کنیم.در مثال قبلی ما متوجه شدیم که هاست یا میزبان ما در برابر حمله slowloris آسیب پذیر است . اکنون ما سعی خواهیم کرد تا با راه اندازی یک حمله DOS یا همان (DOS Attack) در یک حلقه یا لوپ برای همیشه از این آسیب پذیری سوء استفاده کنیم :nmap 192.168.1.105 -max-parallelism 800 -Pn --script http-slowloris --script-args http-slowloris.runforever=trueراه اندازی حملات بروت فورسNSE واقعا جذابه ! . این برنامه شامل اسکریپت هایی است برای همه چیز هایی که ما میتوانیم تصور کنیم .سه مثال بعدی را درباره ی BFA یا همان Brute Force Attack در برابر WordPress و MSSQL و FTP Server ببینیم :وردپرس :nmap -sV --script http-wordpress-brute --script-args 'userdb=users.txt,passdb=passwds.txt,http-wordpress-brute.hostname=domain.com, http-wordpress-brute.threads=3,brute.firstonly=true' 192.168.1.105حمله بروت فورس در برابر MS-SQL :nmap -p 1433 --script ms-sql-brute --script-args userdb=customuser.txt,passdb=custompass.txt 192.168.1.105حمله بروت فورس FTP :nmap --script ftp-brute -p 21 192.168.1.105شناسایی کردن بدافزار های مخرب بر روی هاست ها از راه دورNmap با اجرا کردن تست ها و آزماش های وسیع و گسترده بر روی تعداد اندکی از سیستم عامل های محبوب مانند بر روی Identd . Proftpd . Vsftpd . IRC . SMB و SMTP . قادر است تا بد افزار ها و بک دور هر را شناسایی کند . همچنین دارای یک ماژول برای بررسی علائم بدافزار های محبوب در سرویس های از راه دور و همچنین ادغام پایگاه داده های ایمن Google و VirusTotal است .اسکن بدافزار های رایج با استفاده از دستور زیر امکان پذیر است :nmap -sV --script=http-malware-host 192.168.1.105یا با استفاده از "بدافزارچک" گوگل :nmap -p80 --script http-google-malware infectedsite.comمثال خروجی :Nmap یکی از کامل ترین و دقیق ترین پورت اسکنر هایی است که امروزه توسط متخصصان infosec مورد استفاده قرار میگیرد .با آن میتوانیم وظایف یک پورت اسکنر ساده را انجام بدهیم یا با استفاده از آن موتور اسکریپتی قدرتمندی برای راه اندازی حملات DOS انجام بدهیم، بد افزار شناسایی کنیم یا تست بروت فورس را روی سرور های دور یا لوکال انجام بدهیم .نتیجه گیری:در این مقاله دستورات مهم و کاربردی Nmap را برای شما تشریح کردیم. لطفا در صورتی که سوال یا مشکلی دارید با ارسال کامنت آن را بیان کنید.

ادامه مطلب

آموزش استفاده از Hydra

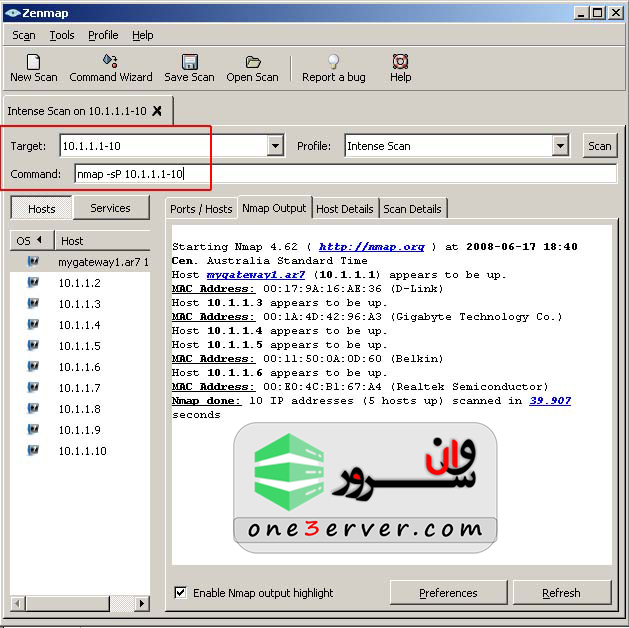

آموزش استفاده از Hydra در ویندوز و لینوکسبرای کرک کردن پسورد ها یکی از بهترین ابزارهای بروت فورس، hydra است . این ابزار یک لاگین یا پسورد کرکر موازی است. این نرم افزار خیلی سریعتر و قابل انعطاف تر میشود اگر ماژول آن بر روی آپشن easy یا (راحت) باشد. در آموزش قبلی به آموزش نصب hydra پرداختیم. در این مقاله به آموزش استفاده از Hydra در ویندوز و لینوکس می پردازیم .آموزش کار با hydra در ویندوزدر این مثال ما رنج IP زیر را اسکن میکنیم :10.1.1.1-10خب نسخه گرافیکی Nmap را باز می کنیم و در نهایت رنج مورد نظر را به آن می دهیم تا ببینیم کدام از هاست ها یا همان میزبان ها فعال هستند و منتظر نتیجه اسکن میمانیم :خب همانطور که مشاهده می کنید یکی از IP ها به آدرس 10.1.1.1 فعال است و از آنجایی که شماره شبکه آن اولین عدد است به احتمال زیاد گیت وی و یا همان روتر است و همچنین چون معمولا پسورد مورد استفاده برای روتر ساده است پس ما این آدرس آی پی را انتخاب می کنیم .و سپس طبق آموزش های قبل در باره Nmap به نحوه ی پیدا کردن پورت ها و سرویس های باز و فعال این IP با استفاده از Nmap می پردازیم .به عکس بالا خوب توجه کنید. ما میخواهیم به هاست مورد نظر از طریق Telnet نفوذ کنیم. مطمئنا این روش جواب میده! چون قطعا شما میدونید که Telnet اولین و همچنین آخرین راه در نفوذ و هک است!به کامند پرامت یا همان خط فرمان بر میگردیم . وبا دستور زیر حمله رو شروع می کنیم :“hydra -l admin -P passlist.txt 10.1.1.1 telnet”خب میرسیم به توزیح دستور مورد نظر :"-l admin" استفاده شده برای اینکه ما در نظر گرفتیم نام کاربری پیشفرض برای روتر مورد نظر admin است ."-P passlist.txt" هم برای یک فایل حاوی پسورد در اینجا به کار رفته است که نام این فایل "passlist.txt" است . فقط توجه داشته باشید که حرف P را با حرف بزرگ تایپ کنید. که در غیر این صورت فقط یک رمز عبور انتخاب می شود. نکته بعدی این است که آدرس هاست مورد نظر ما که یک روتر هم است 10.1.1.1 است و Telnet هم پروتکلی هست که ما قصد اتک یا حمله را داریم . البته ما مطمئنا میتوانیم با پورت دیگری هم حمله را انجام بدهیم .خب میتوانیم نتیجه ی حمله را در عکس بالا مشاهده نماییم .به همین سادگی ما توانستیم در ویندوز و با استفاده از hydra یک نفوذ ساده را داشته باشیم .کار با hydra در لینوکسآموزش Hydra در لینوکساول ما باید IP هدف رو انتخاب کنیم . خب وارد ترمینال کالی لینوکس می شویم و در ادامه شروع به تست کردن پسورد کاربر root از طریق پروتوکل SSH می کنیم. (توجه داشته باشید که این دستورات لینوکس بسیار ساده و ابتدایی هستند )hydra -l root -p admin 192.168.1.105 -t 4 sshخب . حالا "-l" یک عدد پارامتر یوزر ( root )را نشانه می گیرد . بعد از آن "-p" یک عدد پسورد را به عهده گرفته و بعد از آن IP که خب طبیعتا IP ماشین هدف است. در ادامه "-t" تعداد دفعات استفاده را مشخص می کند. پیشنهاد hydra چهار بار برای SSH است و قسمت آخر هم ما به هیدرا می گوییم که از طریق SSH حمله را انجام دهد.استفاده از لیست کلمات آمادههرچند که این روش خوب است اما این روش برای تست کردن همه ی پسورد های موجود به صورت دستی امکان پذیر نیست. برای همین hydra توانایی استفاده از کلمات آماده یا همان wordlists را دارد. ما میتوانیم یک لیست از پسورد ها را به جای یک پسورد انتخاب کنیم. بنابراین ما از سوئیچ "-P" بجای "-p" استفاده میکنیم .hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.105 -t 4 sshHydra همچنین این قابلیت را دارد که از لیست کلمات آماده برای نام کاربر یا یوزر هم استفاده کند (در زمانی که بخواهیم به یوزری غیر از یوزر root حمله کنیم).این قابلیت با استفاده از سوئیچ "-L" برای کاربران و "-M" برای آی پی ها .hydra -L /usr/share/wordlists.rockyou.txt -P /usr/share/wordlists/rockyou.txt -M Documents/ip.txt -t 4 sshسوئیچ های بیشترهیدرا هم مانند دیگر ابزار های خوب کامندی برای سفارشی سازی بیشتر قابلیت استفاده از سوئیچ یا نشانه های زیادی را دارد .در ادامه ما با تمرکز بر روی پروتکل SSH به سوئیچ یا نشانه های دیگر می پردازیم. با ما همراه باشید .سووئیچ "-s"همه ی SSH سرور ها بر روی پورت 22 فعالیت نمیکنند. مدیران شبکه باهوش آن را تغییر می دهند . اگر این سروری که قصد تست داریم برای شما است پس شما پورتی را که میخواهید مشخص کنید را می دانید. اگر شما قصد تست نفوذ را در شبکه ی دیگری دارید باید از Nmap استفاده کنید تا پورت یا پرورت های مورد نظر را برای SSH بیابید.همانطور که اطلاع دارید در سری آموزش های قبل ما مفصلا به آموزش Nmap پرداختیم .برای اینکه به هیدرا بگویید از کدام پورت برای حمله استفاده کند از یوئیچ "-s" و به دنبال آن از شماره پورت مورد نظر استفاده کنید .hydra -s 22 -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.105 -t 4 sshسوئیچ "-V"اگر ما میخواهیم خروجی بیشتری بگیریم اما نه همه چیز را از این سوئیچ استفاده می کنیم .hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.105 -t 4 -V sshسوئیچ "e nsr"نشانه "e" گزینه های بیشتری را به ما برای تست کردن میدهد .گاهی اوقات کاربران به طور شگفت آوری پسورد های خیلی بدی دارند که ما مجبور میشویم که آن ها را از محدوده worldlist یا لیست کلمات آماده خارج کنیم . نشانه "nsr" که بعد از e می آید دست ما را برای روش های بیشتر تست باز می کند . "n" برای "null" است که معنی آن اینست که هیدرا برای یوزر های بدون پسورد هم تست انجام دهد . "s" برای تست کردن پسوردهایی است که یوزر و پسورد آن با هم مطابقت دارند . وقتی از "s" استفاده میکنیم "r" برای مخفف شدن "reverse" می آید . اگر یک کاربر فکر می کند که باهوش است و پسور بد خود را معکوس استفاده کند hydra آن را نیز به دست می آورد .hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.105 -t 4 -e nsr sshسخنان پایانیHydra یک ابزار فوق العاده برای تست کردن امنیت SSH شبکه یا سرور ما است . همچنین قابلیت اجرای لیست های طولانی برای نام کاریران و پسور هایشان و همچنین تارگت ها یا همان هدف های ما مخصوصا برای کاربرانی که از پسورد ها آسیب پذیر استفاده می کنند است. این ابزار همچنین دارای قابلیت ها و سوئیچ ها یا همان نشانه های زیادی است که قابلیت تنظیمات زیادی هستند تا در نهایت خروجی مفصل و مناسبی به ما بدهد .و در نهایت باید گوشزد کنیم که برای هر تست کننده امنیت مطمئن بودن امنیت پسورد SSH باید در اولویت بالایی باشد .

ادامه مطلب

آموزش نصب Apache Maven در Debian 10

آموزش نصب Apache Maven در Debian 10Apache Maven ابزاری برای مدیریت پروژه منبع باز است که در اصل برای پروژه های جاوا استفاده می شود. Maven از یک مدل Object Project (POM) استفاده می کند ، که در اصل یک فایل XML است که حاوی اطلاعات مربوط به پروژه ، جزئیات پیکربندی ، وابستگی پروژه و غیره است. در این مقاله دو روش برای نصب Apache Maven در Debian 10 نشان داده شده است.مخازن استاندارد Debian شامل بسته های Maven است که می تواند با مدیر بسته apt نصب شود. این ساده ترین روش برای نصب Maven روی Debian است. با این حال ، نسخه موجود در مخازن ممکن است آخرین نسخه Maven نباشد. برای نصب جدیدترین نسخه Maven ، دستورالعمل های ارائه شده در قسمت دوم این مقاله را دنبال کنید. روش نصبی را انتخاب کنید که مناسب ترین گزینه برای شما باشد. پیش نیازها دستورالعمل فرض می کند که شما به عنوان root یا کاربر دارای امتیازات sudo وارد شده اید . نصب Apache Maven روی Debian با apt نصب Maven روی Debian با استفاده از apt یک فرایند ساده و سر راست است. فهرست بسته را به روز کنید و با اجرای دستورات زیر ، Maven را نصب کنید:sudo apt updatesudo apt install maven برای تأیید نصب ، دستور mvn -version را اجرا کنید: mvn -versionخروجی باید چیزی شبیه به این باشد:Maven home: /usr/share/mavenJava version: 11.0.6, vendor: Debian, runtime: /usr/lib/jvm/java-11-openjdk-amd64Default locale: en_US, platform encoding: UTF-8OS name: "linux", version: "4.19.0-6-amd64", arch: "amd64", family: "unix" Maven روی سیستم دبیان نصب شده است و می توانید شروع به استفاده از آن کنید. نصب آخرین نسخه از Apache Maven در این بخش دستورالعمل های گام به گام در مورد نحوه نصب آخرین نسخه Apache Maven در Debian 10 را ارائه خواهیم کرد. 1. OpenJDK را نصب کنید Maven 3.3+ به JDK 1.7 یا بالاتر نیاز دارد تا روی سیستم شما نصب شود. OpenJDK 11 را با تایپ کردن نصب کنید: sudo apt updatesudo apt install default-jdk با بررسی نسخه آن تأیید کنید که جاوا با موفقیت نصب شده است: java -version خروجی باید چیزی شبیه به این باشد: openjdk version "1.8.0_181"OpenJDK Runtime Environment (build 1.8.0_181-8u181-b13-2~deb9u1-b13)OpenJDK 64-Bit Server VM (build 25.181-b13, mixed mode) 2. بارگیری Apache Maven در زمان نوشتن این مقاله ، آخرین نسخه Apache Maven 3.6.3 . قبل از ادامه مرحله بعدی ، صفحه بارگیری Maven را بررسی کنید ممکن است نسخه جدیدتری در دسترس باشد. برای بارگیری بایگانی Apache Maven در فهرست /tmp از wget استفاده کنید: wget https://www-us.apache.org/dist/maven/maven-3/3.6.3/binaries/apache-maven-3.6.3-bin.tar.gz -P /tmp پس از اتمام دانلود، فایل را در فهرست /opt اکسترکت کنید:sudo tar xf /tmp/apache-maven-*.tar.gz -C /opt برای کنترل بیشتر بر روی نسخه ها و به روز رسانی های Maven ، ما یک پیوند سمبولیک ایجاد می کنیم که به دایرکتوری نصب Maven اشاره خواهد کرد: sudo ln -s /opt/apache-maven-3.6.3 /opt/maven بعداً ، برای به روزرسانی نصب Maven خود ، نسخه جدیدتر را باز کنید و symlink را تغییر دهید تا به آخرین نسخه اشاره کنید. 3. تنظیم متغیرهای محیط در مرحله بعد ، باید متغیرهای محیط را تنظیم کنیم . برای این کار ، ویرایشگر متن خود را باز کرده و یک پرونده جدید با نام mavenenv.sh در فهرست /etc/profile.d/ ایجاد کنید. sudo nano /etc/profile.d/maven.sh خطوط زیر را چسباند:export JAVA_HOME=/usr/lib/jvm/default-javaexport M2_HOME=/opt/mavenexport MAVEN_HOME=/opt/mavenexport PATH=${M2_HOME}/bin:${PATH}ذخیره کنید و فایل را ببندید. اسکریپت در هنگام راه اندازی مجدد فعال خواهد شد. با تایپ کردن دستور chmod زیر ، اسکریپت را اجرایی کنید: sudo chmod +x /etc/profile.d/maven.sh متغیرهای محیط را در جلسه فعلی با استفاده از دستور source بارگذاری کنید: source /etc/profile.d/maven.sh4- تأیید نصب برای تأیید صحت نصب Maven از دستور mvn -version که نسخه Maven را چاپ خواهد کرد استفاده کنید: mvn -version شما باید چیزی شبیه به موارد زیر را ببینید: Apache Maven 3.6.3 (cecedd343002696d0abb50b32b541b8a6ba2883f)Maven home: /opt/mavenJava version: 11.0.6, vendor: Debian, runtime: /usr/lib/jvm/java-11-openjdk-amd64Default locale: en_US, platform encoding: UTF-8OS name: "linux", version: "4.19.0-6-amd64", arch: "amd64", family: "unix" آخرین نسخه Maven اکنون بر روی سیستم دبیان نصب شده است. نتیجه گیری ما به شما نشان داده ایم كه چگونه Apache Maven را روی Debian نصب كنید. هم اکنون می توانید به صفحه رسمی Documentation Apache Maven مراجعه كنید و نحوه شروع كار با Maven را بیاموزید.

ادامه مطلب