سرور مجازی ارزان انگلیس

معرفی سرورهای مجازی ارزان انگلیس KVM ( تحویل آنی ):سرورهای مجازی ارزان انگلیس با مجازی ساز KVM قرارگیری در دیتاسنتر قدرتمند OVH با آپتایم بالا و کیفیت فوق العاده از سرورهای جدید با رم DDR4 و تضمین پورت 1گیگ آماده استفاده مشتریان گرامی می باشد. سرورهای ارزان انگلیس با قرار گیری در موقعیت جغرافیای اروپا پینگ نسبتا خوبی به ایران دارند و گزینه خوبی برای دور زدن تحریم ها و کسب و کارهای جهانی میباشد.

مزایای خرید سرور مجازی ارزان انگلیس:

پلن های سرور مجازی ارزان انگلیس

| مشخصات | VPS-UL | VPS-U1 | VPS-U2 | VPS-U3 | VPS-U4 | VPS-U5 |

|---|---|---|---|---|---|---|

| CPU/پردازنده | 500Mhz-1V | 1Ghz-2V | 1.5Ghz-2V | 2Ghz-2V | 2.5Ghz-2V | 3Ghz-2V |

| RAM/حافظه | 512M | 1024M | 2048M | 3072M | 4096M | 6144M |

| HDD/هارد دیسک | 1G | 20G | 40G | 60G | 80G | 100G |

| نوع هارد دیسک | NVMe | NVMe | NVMe | NVMe | NVMe | NVMe |

| نوع مجازی ساز | KVM | KVM | KVM | KVM | KVM | KVM |

| Port/پورت | 1Gbps | 1Gbps | 1Gbps | 1Gbps | 1Gbps | 1Gbps |

| BW/ترافیک | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود | نامحدود |

| DC/دیتاسنتر | OVH-London | OVH-London | OVH-London | OVH-London | OVH-London | OVH-London |

| OS/سیستم عامل | MikroTik | Free OS | Free OS | Free OS | Free OS | Free OS |

| زمان تحویل | 5-30 Minutes | 5-30 Minutes | 5-30 Minutes | 5-30 Minutes | 5-30 Minutes | 5-30 Minutes |

| نوع آی پی | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 | IPv4/IPv6 |

| آپ تایم | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 | %99.99 |

| پشتیبانی | ||||||

| گارانتی بازگشت وجه | ||||||

| ماهیانه/تومان | 227,700 | 276,000 | 414,000 | 552,000 | 690,000 | 897,000 |

| سه ماهه/ تومان | 683,100 | 828,000 | 1,242,000 | 1,656,000 | 2,070,000 | 2,691,000 |

| سفارش | سفارش | سفارش | سفارش | سفارش | سفارش |

پلــن مورد نظرتـــان را نیــافتید؟!

همین حالا پلن انتخابی یا کانفیگ اختصاصیتان را درخواست کنید

ارائه IPV4 و IPV6

سرورهای مجازی فرانسه دارای یک آی پی ثابت ورژن4 میباشد. همچنین قابلیت امکان اضافه نمودن نسل جدید آی پی های ورژن شش (IPV6) میباشد.

Anti-DDoS protection

برای تضمین حداکثر امنیت برای زیرساخت های سرور و اطلاعات شما، یک سیستم ضد DDoS سخت افزاری در مدار بالای سرور اختصاصی قرار داده شده که به صورت هوشمند از حملات جلوگیری میکند.

پشتیبانی 24/7

وان سرور با تیمی قدرتمند پشتیبانی 24 ساعته در هفت روز هفته را برای کاربران گرامی وان سرور تدارک دیده تا در هر زمان افتخار خدمت رسانی داشته باشد. پشتیبانی از طریق تیکت و تماس.

آپتایم 99.99%

سرورهای وان سرور از معتبرترین دیتاسنترهای جهان که دارای تضمین آپ تایم 99.99% میباشند، تیم وان سرور به صورت 24 ساعته در حال مانیتورینگ سرورها هستند تا در صورت وجود هرگونه اختلال و مشکل سریعا پیگیر حل مشکل باشند.

مجازی ساز KVM

میزبانی سرورهای مجازی در کنترل پنل Virtualizor امکان دسترسی مدیریتی بهتر با قابلیت نصب و مدیریت سیستم عامل را به شما میدهد که مناسب افرادی با کاربردهای آموزشی میباشد.

هارد NVMe

پرسرعت ترین هارد تا لحظه حال از نوع ssd Nvme میباشد که با اختلاف زیادی از رقبای نوع دیگر هاردها انتقال دیتا دارد، انتقال دیتا با سرعت تقریبا 8GB/s تجربه کاربری بهتری را در مجازی ها به نمایش میگذارد.

پشتیبانی ویندوز سرور

این سرورها قابلیت نصب سیستم عامل ویندوز سرور را دارا هستند که در حین سفارش سرویس در گزینه سیستم عامل نوع ویندوز را انتخاب کنید. حداقل منابع برای نصب ویندوز رم 1 گیگ میباشد.

ترافیک نامحدود

ترافیک این نوع سرور از وان سرور به صورت نامحدود بوده و هیچ محدودیت ترافیک و پهنای باندی اعمال نشده.

بک آپ گیری سرور

سرورهای مجازی انگلیس وان سرور دارای افزونه بک آپ گیری سرور در فضایی مطمئن تحت کنترل کاربر میباشند که به راحتی بک آپ و ریستور بک آپ سرورتان را انجام دهید.

سوالات متداول

برخی از سوالاتی که ممکن است در ابتدا داشته باشیدبله، دسترسی کامل به پنل مدیریت سرور از جمله (روشن خاموش، ریستارت، نصب سیستم عامل، vnc ، مانیتورینگ سرور و ...) دارید. امکان نصب هر نوع سیستم عامل از iso از سمت پشتیبانی ممکن است، برای نصب حتما با پشتیبان وان سرور در ارتباط باشید.

همچنین امکان تعیین iso و نصب سیستم عاملهای آماده از سمت خود شما بدون نیاز به پشتیبانی محیاست.

منابع سخت افزاری گفته شده در هر پلن کاملا اختصاصی در اختیار کاربران قرار میگیرد، پورت سرور نیز بدون هیچ محدودیت ترافیکی و پهنای باند فعال میباشد.

بله، فقط امکان ارتقای پلن در صورت موجود بودن در هر بازه زمانی ممکن است و محاسبه هزینه ارتقا بر اساس زمان مانده و تفاوت قیمت دو پلن میباشد . تنزل سرویس هم فقط در زمان سررسید ممکن هست که دراین خصوص میتوانید از طریق تیکت درخواستتون رو به پشتیبانی ارسال کنید.

بله، مجازی ساز این سرورها از نوع KVM بوده و در مشخصات سرویس تمامی دسترسی ها از قبلی: 1- کنسول vnc سرور 2- تعیین بوت 3- تنظیم ایزو برای بوت 4- ریلود و نصب مجدد سیستم عامل 5- مانیتورینگ کامل 6- ریست خاموش و روشن و… مقدور است.

بله، این امکان قرار داده شده تا در صورت نیاز به عنوان افزونه اضافی این پکیج در سرور مجازیتون فعال بشه و از طریق پنل کاربری دسترسی به بک آپ گیری و ریستور بک آپتون خواهید داشت.

توجه داشته باشید که بک آپ گیری به این شکل میباشد که میتوانید در ماه 5 دفعه از مجازی خود بک آپ بگیرید و دسترسی ریستور بک آپ گرفته شده در ماه 5 دفعه. و تعداد نگهداری بک آپ در فضای بک آپ گیری 1 بک آپ میباشد.

برای فعال سازی این بخش در پنل کاربری خود با پشتیبانی در ارتباط باشید

اگر جواب سوالتان را نیافتید، میتوانید از لینک زیر در بخش تماس با ما از طریق پلهای ارتباطی با ما در ارتباط باشید.

نظرات مشتریان

برخی از نظرات مشتریان وان سرور

مهدی

“ از سرور مجازی استفاده میکنم. تنوع سیستم عامل ها خوب هستند ”

میلاد

“ از سرور مجازی استفاده میکردم. پشتیبانی قوی، سرویس مطلوب، تا الان 3 تا هم مشتری آوردم، خودم چون دیگه احتیاجی نداشتم تا الان مجبور به ترکش شدم ”

آپ تل

“ 4 تا سرور و 2تا هاست دارم و با شرکتهای مختلفی کار و همکاری داشتم.هیچ کدام مثل وان سرور نبودن پشتیبانی شما واقعا سریع و عالی هست به لحظه که تیکت می زنم درخواست (گانفیگ اضافی) می کنم بدون چشم داشتی انجام می شه.امیدوارم روز به روز پیشرفت کنید. خدا قوت ”

Ali es

“ از دامین و هاست استفاده میکنم. تقریبا همه چیز عالی است اما در تبلیغات در مقایسه با رقبا مثل ایران سرور کم کاری میکنید. اما اگر بتوانید تبلیغات خود را مانند سایت ایران سرور افزایش دهید خیلی مشتری جذب میشود. با اطمینان سرویس شما از ایران سرور بهتر است اما آنها تبلیغات گسترده ای در آژانس های تبلیغاتی اینترنت دارند ”

myavayedel

“ از سرور مجازی انگلیس استفاده میکنم. کیفیت و قیمت همراه با پشتیبانی لحظه ای و پاسخگو بسیار با احترام و با حوصله پاسخگو هستن ”

محمدجواد

“ از سرور مجازی استفاده میکنم. این جانب نابینا میباشم و از خدمات وان سرور راضی هستم ”

جزیره آموزشی

برخی از پستهای آموزشی پیشنهادی

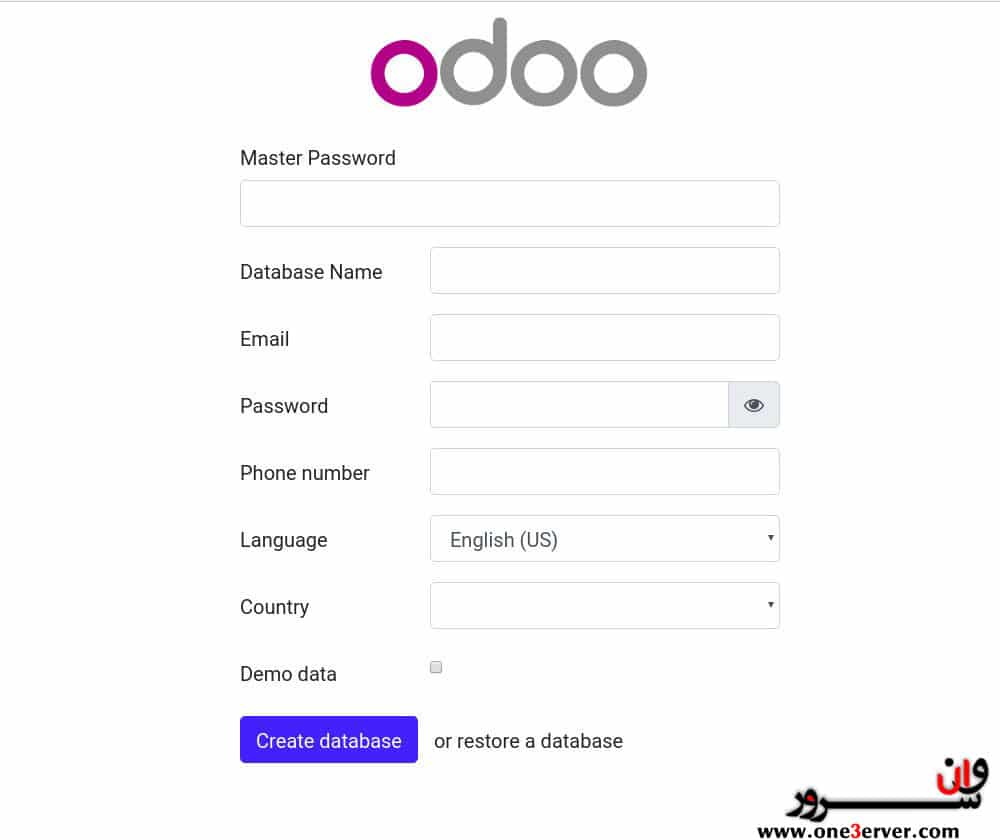

آموزش نصب Odoo 13 در اوبونتو 18.04

آموزش نصب Odoo 13 در اوبونتو 18.04Odoo یک مجموعه منبع آزاد از برنامه های تجاری است. این برنامه طیف وسیعی از برنامه ها ، از جمله CRM ، تجارت الکترونیکی ، سازنده وب سایت ، صورتحساب ، حسابداری ، ساخت ، انبار ، مدیریت پروژه ، موجودی و موارد دیگر ، همه را یکپارچه ارائه می دهد. در این آموزش نحوه نصب Odoo 13 در اوبونتو 18.04 را به شما آموزش خواهیم داد. Odoo بسته به مورد استفاده و فناوری های موجود می تواند به چندین روش نصب شود. آسانترین و سریعترین راه برای نصب Odoo استفاده از مخازن رسمی Odoo APT است. نصب Odoo در یک محیط مجازی یا استقرار به عنوان Docker به شما امکان می دهد تا کنترل بیشتری بر روی تنظیم سیستم داشته باشید و چندین نسخه Odoo را بر روی همان سیستم اجرا کنید. در این مطلب به شما نحوه نصب Odoo 13 در یک محیط مجازی Python در اوبونتو 18.04 را آموزش خواهیم داد. ما Odoo را از مخزن Github آنها بارگیری می کنیم و از Nginx به عنوان یک پروکسی معکوس استفاده خواهیم کرد. نصب پیش نیازها به عنوان کاربر sudo به Ubuntu خود وارد شوید و حافظه کش Apt را به روز کنید: sudo apt update Git ، Pip ، Node.js و ابزارهای مورد نیاز برای ساخت وابستگی Odoo را نصب کنید: sudo apt install git python3-pip build-essential wget python3-dev python3-venv python3-wheel libxslt-dev libzip-dev libldap2-dev libsasl2-dev python3-setuptools node-less ایجاد کاربر سیستم کاربر سیستمی ایجاد کنید که Odoo را اجرا کند ، به نام odoo13 با هوم دایرکتوری /opt/odoo13 : sudo useradd -m -d /opt/odoo13 -U -r -s /bin/bash odoo13 می توانید نام کاربر را هر چیزی که می خواهید تنظیم کنید ، تا زمانی که یک کاربر PostgreSQL با همین نام ایجاد کنید. نصب و پیکربندی PostgreSQL Odoo از PostgreSQL بعنوان پشتیبان پایگاه داده استفاده می کند. برای نصب PostgreSQL دستور زیر را اجرا کنید: sudo apt install postgresql پس از اتمام نصب ، یک کاربر PostgreSQL با همان نام کاربر سیستم که قبلاً ایجاد شده است ایجاد کنید ، در مورد ما که odoo13 است: sudo su - postgres -c "createuser -s odoo13"نصب Wkhtmltopdf بسته wkhtmltox مجموعه ای از ابزارهای خط فرمان منبع باز را ارائه می دهد که می توانند HTML را به PDF و قالب های مختلف تصویر تبدیل کنند. برای اینکه بتوانید گزارشات PDF را چاپ کنید ، باید ابزار wkhtmltopdf را نصب کنید. نسخه پیشنهادی شده برای Odoo نسخه 0.12.5 است که در مخازن پیش فرض اوبونتو 18.04 موجود نیست. بسته را با استفاده از دستور wget زیر بارگیری کنید:wget https://github.com/wkhtmltopdf/wkhtmltopdf/releases/download/0.12.5/wkhtmltox_0.12.5-1.bionic_amd64.deb پس از اتمام بارگیری ، بسته را با تایپ کردن دستور زیر نصب کنید: sudo apt install ./wkhtmltox_0.12.5-1.bionic_amd64.deb یک راز بزرگ درمورد 90 درصد هاستینگ های ایرانی اورسل کردن بیش از حد است که باعث افت کیفیت سرورها میشود. وان سرور با ارائه دسترسی های مختلف این امکان را به شما خواهد داد که تمامی منابع سرورتان را مدیریت و بررسی کنید.برای خرید سرور مجازی با منابع کاملا اختصاصی و گارانتی 100% برگشت وجه کلیک کنید.نصب و پیکربندی Odoo 13 همانطور که قبلاً ذکر شد ، Odoo را از منبع درون یک محیط مجازی Python نصب خواهیم کرد. اول ، تغییر به کاربر "odoo13": sudo su - odoo13 کد منبع Odoo 13 را از مخزن GitHub کلون کنید : git clone https://www.github.com/odoo/odoo --depth 1 --branch 13.0 /opt/odoo13/odoo پس از اتمام بارگیری ، یک محیط مجازی جدید Python را برای Odoo ایجاد کنید: cd /opt/odoo13python3 -m venv odoo-venv محیط را با دستور زیر فعال کنید: source odoo-venv/bin/activateتمام ماژول های مورد نیاز Python را با pip3 نصب کنید: pip3 install wheelpip3 install -r odoo/requirements.txt اگر در حین نصب با هرگونه خطای روبرو شدید ، اطمینان حاصل کنید که همه وابستگی های مورد نیاز ذکر شده در بخش Installing Prerequisites نصب شده است. پس از اتمام ، محیط را با تایپ کردن دستور زیر غیرفعال کنید: deactivate یک دایرکتوری جدید ایجاد خواهیم کرد که افزونه های شخص ثالث را در خود جای دهد. mkdir /opt/odoo13/odoo-custom-addonsبعداً این دایرکتوری را به پارامتر addons_path اضافه خواهیم کرد. این پارامتر لیستی از دایرکتوری هایی را که Odoo در جستجوی ماژول ها است ، تعریف می کند. بازگشت به کاربر sudo: exit یک پرونده پیکربندی با محتوای زیر ایجاد کنید: sudo nano /etc/odoo13.conf[options]; This is the password that allows database operations:admin_passwd = my_admin_passwddb_host = Falsedb_port = Falsedb_user = odoo13db_password = Falseaddons_path = /opt/odoo13/odoo/addons,/opt/odoo13/odoo-custom-addonsفراموش نکنید که my_admin_passwd به چیزی امن تر تغییر دهید. ایجاد یک فایل واحد سیستمی ویرایشگر متن خود را باز کنید و یک فایل واحد خدماتی به نام odoo13.service با محتوای زیر ایجاد کنید: sudo nano /etc/systemd/system/odoo13.service[Unit]Description=Odoo13Requires=postgresql.serviceAfter=network.target postgresql.service[Service]Type=simpleSyslogIdentifier=odoo13PermissionsStartOnly=trueUser=odoo13Group=odoo13ExecStart=/opt/odoo13/odoo-venv/bin/python3 /opt/odoo13/odoo/odoo-bin -c /etc/odoo13.confStandardOutput=journal+console[Install]WantedBy=multi-user.targetبه سیستم اطلاع دهید که یک فایل جدید وجود دارد: sudo systemctl daemon-reloadسرویس Odoo را شروع کرده و با اجرای آن فعال کنید: sudo systemctl enable --now odoo13وضعیت سرویس را تأیید کنید: sudo systemctl status odoo13خروجی باید چیزی شبیه به زیر باشد ، نشان می دهد که سرویس Odoo فعال و در حال اجرا است.● odoo13.service Loaded: loaded (/etc/systemd/system/odoo13.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2019-10-19 20:06:23 UTC; 3s ago Main PID: 1860 (python3) Tasks: 4 (limit: 2362) CGroup: /system.slice/odoo13.service └─1860 /opt/odoo13/odoo-venv/bin/python3 /opt/odoo13/odoo/odoo-bin -c /etc/odoo13.confبرای دیدن پیام های وارد شده توسط سرویس Odoo ، از دستور زیر استفاده کنید: sudo journalctl -u odoo13تست نصب مرورگر خود را باز کنید و تایپ کنید: http://<your_domain_or_IP_address>:8069 با فرض اینکه نصب موفقیت آمیز باشد ، صفحه نمایش شبیه به موارد زیر ظاهر می شود: پیکربندی Nginx به عنوانSSL Termination Proxy وب سرور پیش فرض Odoo در حال انتقال ترافیک از طریق HTTP است. برای ایمن سازی استقرار Odoo ، Nginx را به عنوان یک SSL Termination Proxy پیکربندی می کنیم که به ترافیک HTTPS کمک می کند. SSL Termination Proxy سرور پروکسی است که رمزگذاری / رمزگشایی SSL را به عهده دارد. این بدان معنی است که Termination Proxy (Nginx) اتصالات TLS ورودی (HTTPS) را پردازش و رمزگشایی می کند و درخواست های رمز نشده را به سرویس داخلی (Odoo) منتقل می کند. ترافیک بین Nginx و Odoo رمزگذاری نمی شود (HTTP). استفاده از یک پروکسی معکوس مزایای بسیاری از قبیل Loading Balancing ، خاتمه SSL ، ذخیره سازی ، فشرده سازی ، ارائه محتوای استاتیک و موارد دیگر را به شما می دهد. قبل از ادامه این بخش اطمینان حاصل کنید که پیش نیازهای زیر را رعایت کرده اید: نام دامنه که به IP سرور عمومی شما اشاره دارد. ما از example.com استفاده خواهیم کرد. Nginx نصب شده است . گواهی SSL برای دامنه شما. می توانید مجوز رایگان Letry Encrypt SSL را نصب کنید . در ادامه... ویرایشگر متن خود را باز کرده و بلوک سرور دامنه را ایجاد و ویرایش کنید: sudo nano /etc/nginx/sites-enabled/example.comپیکربندی زیر تنظیم SSL Termination ، تغییر مسیر HTTP به HTTPS ، تغییر مسیر WWW به بدونWWW ، ذخیره پرونده های استاتیک و فشرده سازی GZip را ذخیره می کند .# Odoo serversupstream odoo { server 127.0.0.1:8069;}upstream odoochat { server 127.0.0.1:8072;}# HTTP -> HTTPSserver { listen 80; server_name www.example.com example.com; include snippets/letsencrypt.conf; return 301 https://example.com$request_uri;}# WWW -> NON WWWserver { listen 443 ssl http2; server_name www.example.com; ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; ssl_trusted_certificate /etc/letsencrypt/live/example.com/chain.pem; include snippets/ssl.conf; return 301 https://example.com$request_uri;}server { listen 443 ssl http2; server_name example.com; proxy_read_timeout 720s; proxy_connect_timeout 720s; proxy_send_timeout 720s; # Proxy headers proxy_set_header X-Forwarded-Host $host; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; proxy_set_header X-Forwarded-Proto $scheme; proxy_set_header X-Real-IP $remote_addr; # SSL parameters ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem; ssl_trusted_certificate /etc/letsencrypt/live/example.com/chain.pem; include snippets/ssl.conf; # log files access_log /var/log/nginx/odoo.access.log; error_log /var/log/nginx/odoo.error.log; # Handle longpoll requests location /longpolling { proxy_pass http://odoochat; } # Handle / requests location / { proxy_redirect off; proxy_pass http://odoo; } # Cache static files location ~* /web/static/ { proxy_cache_valid 200 90m; proxy_buffering on; expires 864000; proxy_pass http://odoo; } # Gzip gzip_types text/css text/less text/plain text/xml application/xml application/json application/javascript; gzip on;} فراموش نکنید که example.com را با دامنه Odoo خود جایگزین کنید و مسیر صحیح را برای پرونده های گواهی SSL تنظیم کنید. پس از اتمام ، سرویس Nginx را مجدداً راه اندازی کنید : sudo systemctl restart nginxدر مرحله بعد ، ما باید به Odoo بگوییم که از پروکسی استفاده کند. برای انجام این کار ، پرونده پیکربندی را باز کرده و خط زیر را اضافه کنید: /etc/odoo13.conf proxy_mode = Trueسرویس Odoo را برای شروع به کار مجدداً راه اندازی کنید: sudo systemctl restart odoo13 در این مرحله ، پروکسی معکوس پیکربندی شده است ، و می توانید به نمونه Odoo خود در این آدرس دسترسی پیدا کنید: https://example.com تغییر رابط اتصال این مرحله اختیاری است ، اما یک عمل امنیتی خوب است. به طور پیش فرض ، سرور Odoo به پورت 8069 در تمام رابط ها فراخوانی می شود. برای غیرفعال کردن دسترسی مستقیم به نمونه Odoo ، می توانید پورت 8069 برای همه رابط های عمومی مسدود کنید یا Odoo را وادار کنید که فقط در رابط محلی فراخوانی شود. ما Odoo را تنظیم خواهیم کرد که فقط از 127.0.0.1 فراخوانی شود. پیکربندی را باز کنید دو خط زیر را در انتهای پرونده اضافه کنید: /etc/odoo13.conf xmlrpc_interface = 127.0.0.1netrpc_interface = 127.0.0.1 پرونده پیکربندی را ذخیره کرده و سرور Odoo را مجدداً راه اندازی کنید تا تغییرات به مرحله اجرا درآیند: sudo systemctl restart odoo13فعال کردن چند پردازش به طور پیش فرض ، Odoo در حالت multithreading کار می کند. برای گسترش ، توصیه می شود به دلیل افزایش ثبات ، به سرور چند پردازش تغییر دهید و از منابع سیستم استفاده بهتری داشته باشید. برای فعال کردن چند پردازش ، باید پیکربندی Odoo را ویرایش کنید و تعداد غیر صفر فرآیندهای در حال کار را تنظیم کنید. تعداد کارهای فعال بر اساس تعداد هسته CPU در سیستم و حافظه RAM موجود محاسبه می شود. با توجه به اسناد رسمی Odoo برای محاسبه تعداد کارها و اندازه حافظه رم مورد نیاز ، می توانید از فرمول ها و فرضیات زیر استفاده کنید: محاسبه شماره فعالیت ها تعداد نظری حداکثر فعالیت ها= (system_cpus * 2) + 1 1 فعالیت می تواند تقریبا 6 کاربر همزمان ارائه دهد فعالیت کرون نیز به CPU احتیاج دارند محاسبه اندازه حافظه رم ما در نظر خواهیم گرفت که 20٪ از کلیه درخواستها درخواستهای سنگین و 80٪ سبکتر هستند. درخواست های سنگین از حدود 1 گیگابایت رم استفاده می کنند در حالی که سبک تر آنها از حدود 150 مگابایت رم استفاده می کنند RAM مورد نیاز = number_of_workers * ( (light_worker_ratio * light_worker_ram_estimation) + (heavy_worker_ratio * heavy_worker_ram_estimation) ) اگر نمی دانید چند CPU روی سیستم خود دارید ، از دستور grep زیر استفاده کنید: grep -c ^processor /proc/cpuinfo بیایید بگوییم که شما سیستمی با 4 هسته CPU و 8 گیگابایت حافظه رم و 30 کاربر همزمان Odoo دارید. 30 users / 6 = **5** (5 تعداد نظری فعالیت های مورد نیاز است) (4 * 2) + 1 = **9** (9 حداکثر تعداد نظری کارفعالیت ها است) براساس محاسبه فوق می توانید برای فعالیت های کرن 5 فعالیت + 1 فعالیت استفاده کنید که در مجموع 6 فعالیت هستند. میزان مصرف حافظه RAM را بر اساس تعداد کارگران محاسبه کنید: RAM = 6 * ((0.8*150) + (0.2*1024)) ~= 2 GB of RAM محاسبه نشان می دهد که نصب Odoo به حدود 2 گیگابایت رم نیاز دارد. برای تغییر به حالت چند پردازشی ، پرونده پیکربندی را باز کنید و مقادیر محاسبه شده را اضافه کنید:/etc/odoo13.confxmlrpc_interface = 127.0.0.1netrpc_interface = 127.0.0.1سرویس Odoo را برای شروع به کار مجدداً راه اندازی کنید: sudo systemctl restart odoo13بقیه منابع سیستم توسط سرویسهای دیگری که روی این سیستم کار می کنند استفاده می شود. در این راهنما ، Odoo را به همراه PostgreSQL و Nginx در همان سرور نصب کردیم. بسته به تنظیمات شما ممکن است سایر سرویسها روی سرور خود نیز اجرا شوند. نتیجه این آموزش شما را در نصب Odoo 13 در اوبونتو 18.04 در یک محیط مجازی Python با استفاده از Nginx به عنوان یک پروکسی معکوس راهنمایی کردیم. ما همچنین به شما نشان داده ایم که چگونه می توانید قابلیت چند پردازش را فعال کنید و چگونه Odoo را برای یک محیط تولید بهینه کنید.

ادامه مطلب

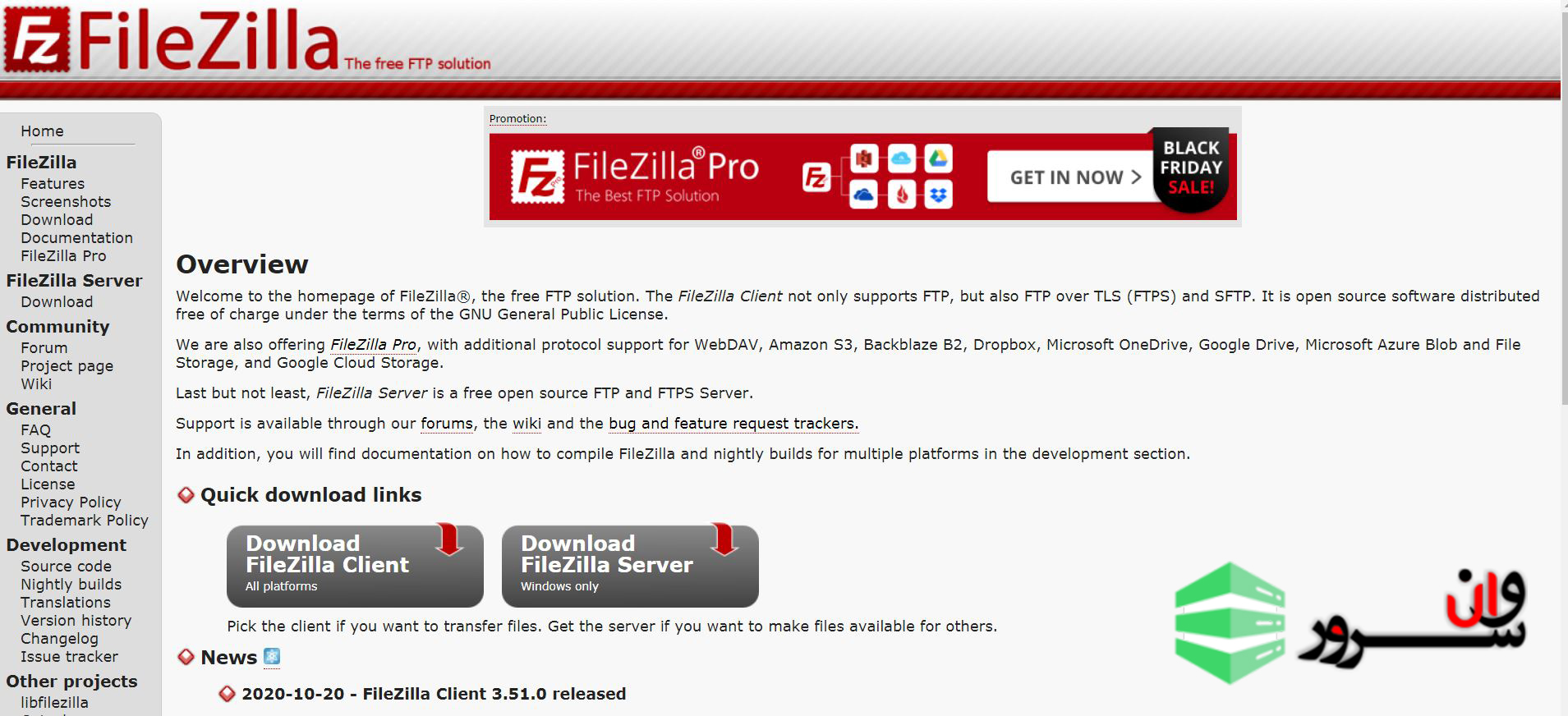

آموزش استفاده از FileZilla

آموزش استفاده از FileZillaدر مقاله های قبل به آموزش ساخت اکانت FTP در cPanel پرداختیم. حال در این مقاله به معرفی نرم افزار FileZilla و آموزش استفاده از FileZilla میپردازیم.نحوه ی استفاده از نسخه ی کلاینت FileZillaدر ابتدا باید نرم افزار FileZilla را دانلود و بر روی رایانه نصب کنیم.پس ابتدا به سایت زیر میرویم و نسخه ی کلاینت را انتخاب میکنیم.Filezilla-Project.orgپس از انتخاب گزینه ی کلاینت. در صفحه ی بعد نسخه ی مورد نظر رایانه ی خودمان را انتخاب میکنیم. و همانطور که مشخص است. این نرم افزار انواع سیستم عامل ها را پشتیبانی می کند.خب. بعد از دانلود این برنامه و نصب آن با پنجره ای شبیه به تصویر زیر روبرو می شویم .اطلاعات کاربری FTP را باید در نرم افزار وارد کنیم. از جمله نام کاربری و پسورد و هاست مورد نظر و در نهایت بر روی Quickconnect کلیک میکنیم.همانطور که مشاهده می کنید به سایت مورد نظر تحت پروتوکل FTP متصل شدیم.مدیریت فایل هادر اینجا ما میتوانیم فایل ها و پوشه های خود را مدیریت کنیم.ایجاد پوشهبرای ایجاد پوشه یا همان دایرکتوری به روش زیر عمل میکنیم.بر روی Create directory کلیک میکنیم.نام پوشه یا فولدر مورد نظر را وارد میکنیم.اتقال فایلخب در اینجا بر میخواهیم فایلی را از رایانه ی خود به سایتمورد نظر با استفاده از این نرم افزار منتقل کنیم.بر روی فایل مورد نظر در رایانه ی خودمان کلیک کرده و بر روی Upload کلیک میکنیم.ویرایش فایلخب در این قسمت هدف ما ویرایش فایل است.بر روی فیال مورد نظر بر روی فایل روی سایت مورد نظر کلیک راست کرده و گزینه ی View/Edit را انتخاب می کنیم.پس از اعمال تغییرات آن را ذخیره میکنیم.جمع بندیخب ما در این مقاله به آموزش استفاده از FileZilla پرداختیم و با چگونگی ایجاد فولدر و فایل و در نهایت با ویرایش فایل آشنا شدیم.

ادامه مطلب

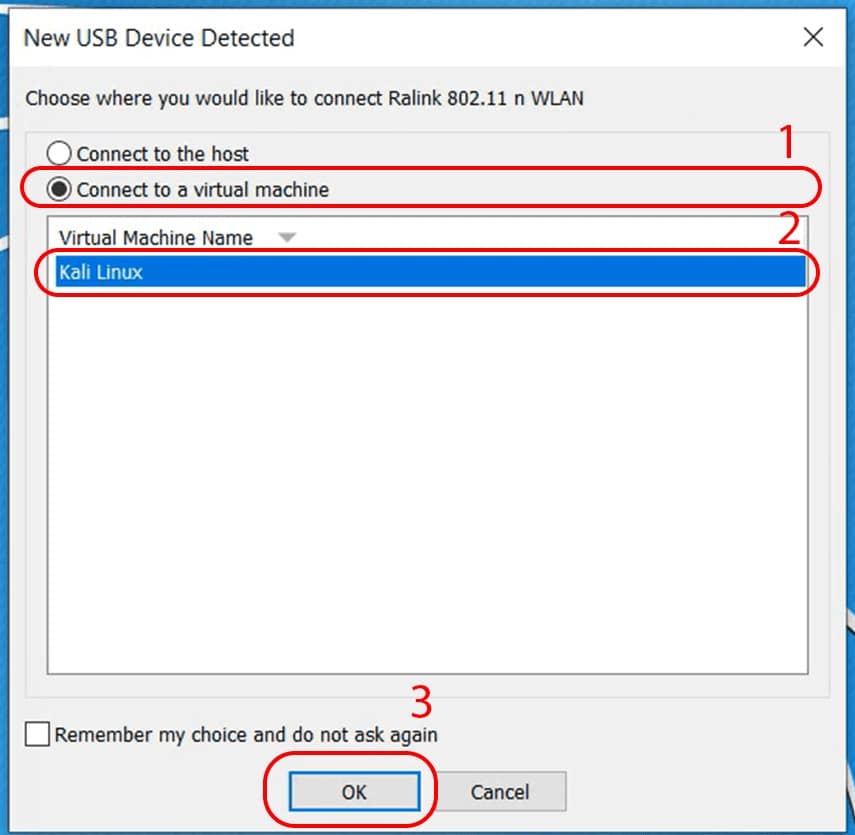

آموزش تست نفوذ وایرلس و راه های مقابله با هک وای فای

آموزش تست نفوذ وایرلس و راه های مقابله با هک وای فایدر این آموزش قصد داریم شما را با نحوه تست نفوذ شبکه های وایرلس و روش های مقابله با هک وای فای اشنا کنیم و در نهایت با یک مثال کاربردی این اموزش را به پایان برسانیم.تست نفوذ وایرلس برای مقابله با هک وای فایتست نفوذ وایرلس یکی از مباحث محبوب و جذاب برای کاربران است. به این صورت که اکثر افراد به دنبال ابزار های مختلف برای تست نفوذ شبکه های وایرلس هستند. البته در این میان افراد سودجوی زیادی با استفاده از کلاه برداری های مختلف از این محبوبیت سو استفاده می کنند. به این منظور که با ساخت و طراحی تروجان ها و فروش ان با عنوان نرم افزار هک وایرلس مشکلات امنیتی زیادی برای کاربران ایجاد می کنند.اما در ادامه شما را با روش های اصولی تستنفوذ وایرلس و امنیت اشنا خواهیم کرد.شبکه وایرلس چیست و چه کاری انجام میدهد ؟امروزه اکثر افراد از شبکه های وایرلس یا مودم های خانگی استفاده می کنند. این دستگاه ها این قابلیت را به شما می دهند که بتوانید به دنیای اینترنت متصل شوید و این مودم ها برای بالابردن امنیت ، شما را در پشت NAT قرار می دهند که یک مکانیزم امنیتی است. البته لازم به ذکر است که اگر از ISP خود اقدام به خرید ای پی ثابت کرده اید این مزیت امنیتی را نخواهید داشت. پروتکل های امنیتی در شبکه های وایرلسشبکه هایوایرلس دارای چندین نوع پروتکل امنیتی برای مقاله با هک وای فای هستند که در ادامهبا این پروتکل ها اشنا خواهید شد.پروتکل WEPاین پروتکل امنیتی که مخفف Wired Equivalent Privacy و به معنای محرمانگی معادل ارتباط سیمی است، یکی از ضعیف ترین پروتکل های امنیتی است که به راحتی قابل نفوذ است که از رمزنگاری RC4 استفاده میکند.لازم به ذکر است بیشترین استفاده در جهان را دارد. در اوایل این پروتکل از قدرت چندانی برخوردار نبود زیرا ایالات متحده این پروتکل را محدود به رمزنگاری 64 بیتی کرده بود اما حتی زمانی که نسخه 128 بیتی این پروتکل ارائه شد نیز چندان قدرتمند نبود.این پروتکل در در دو نوع 64 و 128 بیت درسال 1999 ارائه شده است، اما با پیشرفت تکتولوژی این پروتکل امنیتی همچنان ضعیف وضعیف تر شد و در سال 2005 FBI ثابتکرد که این پروتکل امنیتی به راحتی توسط نرم افزار های رایگانی که در اینترنت قراردارند شکسته می شود.پروتکل WPAاستاندارد WPA که مخفف محرمانگی معادل ارتباط سیمی است و به معنای دسترسی محافظت شده وای فای است. این پروتکل در سال 2003 یعنی دقیقا یک سال قبل از اعلام از دور خارج شدن پروتکل WEP معرفی شد و جایگزین پروتکل WEP شد.کلیدی که برای این پروتکل استفاده می شود 256 بیتی است و پیشرفت خوبی نسبت به پروتکل WEP داشت اما با این حال دارای نقطه ضعف های امنیتی نیز بود.پروتکل WPA2این استاندارد که مخفف Wi-Fi Protected Access II است به معنای دسترسی محافظت شدهوای فای نسخه دو است که در سال 2006 جایگزین پروتکل WPA2 شد که از الگوریتم AES و معرفی CCMP جایگزین پروتکل TKIP بود.همانگونه که می دانید امنیت هیچ گاه صد درصد نیست و حفره های امنیتی در این پروتکل هم به خوبی خود را نشان دادند به این منظور شاهد خواهیم بود که در آینده ای نه چندان دور پروتکل WPA3 ارائه و مورد استفاده قرار بگیرد.تست نفوذ شبکه های وایرلس و مقابله با هک وای فاییکی از مشکلاتی که همیشه وجود داشته است داشتن یک پسورد لیست بسیار کامل است، زیرا پسورد افراد نسبت به سطح امنیتی انها متفاوت است و نفوذگر باید انواع زیادی از پسورد هارا تست کند تا بتواند به نتیجه برسد.برای این کار نیاز به یک پسورد لیست بسیار بزرگ دارد که البته این پسورد لیست ها حجم بسیار بالایی را می گیرد.برای مثال اگر بخواهید تمام اعداد 8 رقمی تا 12 رقمی را بر روی یک سرویس تست کنید به پسورد لیستی با حجم حدود 13 ترابایت نیاز دارید و اصلا منطقی نیست که بخواهید چنین پسورد لیستی را ذخیره کنید.این منظور در این اموزش به شما روشی خواهیم اموخت که بدون آنکه یک مگابایت از حجم دیسک شما گرفته شود اقدام به کرک با پسورد لیست های فوق العاده سنگین کنید.اتصال کارت شبکه به کالی لینوکسدر ابتدای کار به سراغ کالی لینوکس خودبروید و یک کارت شبکه وایرلس را به کالی لینوکس خود متصل کنید.نکته : اگر کالی لینوکس را به عنوان سیستم عامل اصلی استفاده می کنید و کارت شبکه درون سیستم وجود دارد نیازی به کارت شبکه دیگرندارید اما اگر کالی لینوکس خود را بر روی مجازی ساز VMware پیاده سازی کرده اید، باید در ابتدا یک کارت شبکه به پورت سیستم خود متصل کنید . سپس با پیغام زیر مواجه خواهید شد که باید موارد زیر که تصویر برای شما مشخص کرده ایم را انتخاب و تایید کنید. تا به اینجا کارت شبکه شما به سیستم عامل شما متصل شده است. اما باید از این موضوع مطمئن شوید تا در ادامه کار به مشکل بر نخورید به این منظور ترمینال خود را باز کنید و دستور زیر را در ان وارد کنید :airmon-ngسپس در این مرحله اگر interface کارت شبکه خود را مشاهده کردید می توانید به مرحله بعدی بروید. در قدم بعدی باید کارت شبکه خود را بر روی حالت مانیتورینگ قرار دهید.به این منظور می توانید از دستور زیراستفاده کنید :airmon-ng start wlan0انتخاب کارت شبکهنکته : در قسمت wlan0 باید نام اینترفیس کارت شبکه خود را وارد کنید که معمولا نام ان wlan0 است اما اگر اتصالات مختلف دیگری به سیستم عامل کالی لینوکس شما وصل باشد این نام ممکن است برای شما متغیر باشد پس باید نام اینترفیس را به درستی انتخاب کنید تا در ادامه به مشکل مواجه نشوید.سپس در کادری که در تصویر بالا برای شما مشخص کرده ایم نامی برای شما به نمایش در خواهد امد که باید از این نام برای ادامه کار خود استفاده کنید. در مرحله بعدی باید با استفاده از دستور زیر اقدام به اسکن شبکه های وایرلس اطراف خود کنید. airodump-ng wlan0monسپس در این مرحله باید یکی از شبکه های وایرلس را انتخاب کنید و اقدام به کرک آن کنید. به این منظور باید مشخصاتی که در عکس برای شما مشخص کرده ایم را یاد داشت کنید زیرا در ادامه به انها نیاز خواهید داشت. در مرحله بعدی باید شبکه وایرلس مورد نظرخود را انالیز کنید که می توانید از دستور زیر استفاده کنید :airodump-ng -c 5 -w wpa2 –bssid 11:11:11:11:11:11–ivs wlan0monاشنایی باسویچ های استفاده شده در دستورنکته یک : پس از اپشن -c باید عددی که پیش تر گفتیم یادداشت کنید را وارد کنید که ان عدد مربوط به اپشن CH در شبکه وایرلس مورد نظر شماست.پس از اپشن -wباید پروتکل امنیتی شبکه وایرلس مورد نظر خود را وارد کنید.با اپشن –bssidباید مک ادرس هدف خود را مشخص کنید.نکته دوم : در این مرحله باید منتظر بمانید تا یکی از کاربران داخل شبکه وایرلس هدف شما از اینترنت خود استفاده کند و هرچقدر افراد از اینترنت بیشتری استفاده کنند نتیجه بهتری خواهید گرفت. به این منظور منتظر بمانید تا عدد مشخص شده در عکس بالا به 2000 برسد و سپس به مرحله بعدی بروید.ساخت پسورد لیست و تست نفوذ وایرلس در کالی لینوکسدر این مرحله باید با استفاده از ابزار قدرتمند crunch اقدام به ساخت پسورد لیستی عظیم کنید. البته لازم به ذکر است که این پسورد لیست هیچ فضایی از هارد شما را تسخیر نخواهد کرد و به صورت مستقیم به ابزار aircrack متصل خواهد شد و پسورد های مشخص شده توسط شما را به ابزار برای هک وای فای ارسال می کند.برای استفاده از این قابلیت باید از دستورزیر استفاده کنید :crunch 6 12 0123456789 | aircrack-ng -b 11:11:11:11:11:11 -w – /root/wpa2-01.ivsاتصال crunch به ابزار aircrackدر این مرحله ابزار crunch به ابزار aircrack متصل خواهد شد و ابزار crunch نسبت به اپشن های مشخص شده توسط شما پسورد های مختلف را به ابزار aircrack ارسال می کند و ابزار aircrack اقدام به تست انواع پسورد ها می کند. در نهایت اگر پسورد مشخص شود به شما نمایش داده خواهد شد. تحلیل و بررسی دستور اخر : در اخرین مرحله با استفاده از دستوری که در اختیار شما قرار دادیم می توانید عملیات کرک را اغاز کنید به این منظور که در مرحله اول ابزار قدرتمند crunch را فراخوانی کردیم و در مرحله بعدی اپشن های ساخت پسورد در crunch را مشخص کردیم.در انتها با استفاده کاراکتر ( | ) خروجی ابزار crunch را به ورودی ابزار aircrack متصل کردیم . این علامتی که در این قسمت اموختید یکی از نکات بسیار مهم و جالب سیستم عامل لینوکس است که در قسمت های مختلف سیستم عامل کمک بسیار زیاد به شما خواهد کرد. سپس در ادامه دستور ابزار aircrack را فراخوانی کردیم و با استفاده از آپشن-b مک ادرس شبکه وایرلس مورد نظر خود را به ابزار معرفی کردیم و در نهایت فایلی که در مرحله قبل تر به هنگام انالیز شبکه وایرلس برای ما ایجاد شد را به ابزار معرفی کردیم.سپس اگر پسورد شبکه مورد نظر شما در میان پسورد های مشخص شده توسط شما باشد به شما نمایش داده خواهد شد و می توانید با استفاده از پسورد وارد شبکه محلی مورد نظر خود شوید و حملات مختلفی را پیاده سازی کنید. روش مقابله هک وای فای در این روش استفاده از پسورد های قدرتمند برای جلوگیری از بروت فورس آن است.روش های تست نفوذ و مقابله با هک وای فای در آندرویدسیستم عامل اندروید محدودیت های بسیار زیادی وجود دارد و دست شما نسبت به سیستم عامل ویندوز و به خصوص سیستم عامل لینوکس بسته تر است، اما با این حال ابزار هایی برای تست نفوذ وایرلس در این سیستم عامل محبوب وجود دارد که در ادامه با این نرم افزار ها اشنا خواهید شد. در ابتدای کار نیاز است که بگوییم برای اینکه ابزار ها به درستی بر روی اندروید شما کار کنند بهتر است اندروید خود را روت کنید، که می توانید از ابزار های مختلف استفاده کنید البته لازم به ذکر است که روت شدن اندروید شما موجب پایین امدن امنیت شما هم خواهد شد.قدم بعدی به نرم افزاری احتیاج دارید با عنوان BusyBox که یک نوع پیشنیاز برای ابزار های تست نفوذ وایرلس در اندروید است.دقت داشته باشید که حملاتی که با اندرویدانجام می دهید محدود هستند و اکثر ابزار ها تست نفوذ وایرلس با استفاده از فعالبودن WPS اقدام به نفوذ می کنند پس حتما باید اپشن WPS بر روی شبکه وایرلس مورد نظر شما فعال باشد.ابزار WPS CONNECTدر قدم اول باید شبکه های وایرلس اطراف خود را اسکن کنید و نیز در مرحله بعدی باید یکی از انها را با کلیک کردن بر روی ان انتخاب کنید؛ سپس کادری برای شما باز خواهد شد که 3 نوع پین را در اختیار شما قرار خواهد داد که باید به دلخواه خود یکی از پین های موجود را انتخاب کنید و در نهایت بر روی گزینه Try pin کلیک کنید. اول :اگر برنامه به شما جواب نداد و توانایی شکستن پسورد وایرلس مورد نظر شما را نداشت می توانید از لیست پین ها یک پین دیگرانتخاب کنید.دوم :برای انکه بتوانید از این ابزار استفاده کنید باید شبکه وایرلس مورد نظر شما حتما بر روی WPS قرار گرفته شده باشد و تنظیماتی مانند مک فیلترینگ بر روی ان اعمال نشده باشد. پس در نتیجه میتوانید با اعمال ان ها در مودم های خود دستگاه خود را امن کنید.نکـته سوم :فاصله مکانی شما تا شبکه وایرلس می تواند درعملیات تست نفوذ شما بسیار اثرگذار باشد.نکات امنیتی برای جلوگیری از هک وای فایغیرفعال کردن WPSهمانگونه که مشاهده کرده اید در قسمت تستنفوذ با سیستم عامل ویندوز و اندروید توانستیم با فعال بودن wpsبه شبکه وایرلس نفوذ کنیم و اگر شما wps شبکهوایرلس خود را غیرفعال کنید امنیت شما به مراتب بالاتر خواهد رفت.فیلتر کردن مک آدرس در تنظیمات مودمیکی دیگر از مکانیزم های امنیتی استفاده از مک فیلترینگ است به این منظور می توانید مک ادرس دستگاه های خاص را در پنل مدیریت وارد کنید تا فقط به مک ادرس های وارد شده اینترنت تعلق بگیرد. البته لازم به ذکر است که تمام مکانیزم های امنیتی حتی فیلتر کردن مک ادرس، بایپس هایی دارد و نفوذگر می تواند این مکانیزم های امنیتی را دور بزند و نتیجه دلخواه خود برسد.استفاده از پروتکل امنیتی WPA2همانگونه که گفته شد در این زمان قوی ترین پروتکل امنیتی موجود در شبکه وایرلس پروتکل wpa2 است. پس بهتر است شماهم از این پروتکل استفادهکنید و همیشه بروز باشید.اهمیت پسورد در امنیت وایرلساستفاده از یک پسورد بسیار قدرتمند برای مقابله با هک وای فای انتخاب یک پسورد بسیار قوی می تواند نفوذگر را در حین کرک پسورد ناامید کند، پس بهتر است از یک پسورد قوی دریغ نکنید.تعویض پسورد پس از مدتی محدودپسورد خود را پس از مدتی اقدام به تعویضکنید تا اگر مورد نفوذ قرار گرفته اید دسترسی نفوذگر پایان یابد.غیر فعال کردن مودم وایرلس در هنگامی که از آن استفاده نمی کنیداکثر افراد مودم وایرلس خود را به هنگامخواب شبانه روشن خواهند گذاشت و چنین کاری علاوه بر ضرر های جسمی و روحی امنیت شمارا به خطر خواهد انداخت پس بهتر است مواقعی که از وایرلس خود استفاده نمی کنید بافشردن یک کلیک ساده جلوی خطرهای احتمالی را بگیرید.مانیتورینگ کردن شبکه خود با استفاده از منوی مدیریت مودمهرازگاهی شبکه خود را بررسی و مانیتور کنید تا اگر به موارد مشکوکی برخورد کردید سریعا قبل از وقوع مشکل توانایی برطرف کردنمشکل را داشته باشید.نکات مهم امنیتیاول : برای مانیتور کردن شبکه وایرلس خود می توانید از پنل مدیریت خود استفاده کنید. اما ابزار های دیگری مانند وایرشارک وجود دارند که این کار را بسیار قدرتمند تر برای شما انجام خواهند داد.دوم : اکثرا افراد به امنیت مودم وایرلس خود اهمیت نمی دهند و تنها تصور می کنند اگر وایرلس انها مورد نفوذ قرار گرفت تنها حجم انها به پایان خواهد رسید. در صورتی که اگر وایرلس مورد نفوذ قرار بگیرید و نفوذ گر وارد شبکه داخلی شما شود می تواند به سیستم های شخصی شما نفوذ کند و حتی از ای پی شما برای کار های مخرب استفاده کند و ضرر های جبران ناپذیری را وارد کند.نکته اخر برای مقابله با هک وای فای :امنیت هیچگاه صد درصد نیست اما می توانید تا حد بسیار بالایی امنیت خود را تامین کنید البته باید همیشه به دنبال روش های جدید و نوین باشید تا با اشنایی با ان ها امنیت را بر قرار کنید برای این کار میتوانید به صورت روزانه اخبار امنیتی را دنبال کنید.منبع: pentestcore.com

ادامه مطلب